输入验证漏洞:

认证和会话管理漏洞:

安全配置错误:

其他漏洞:

防范措施:

Web 应用程序是现代互联网的核心,但它们也容易受到各种安全漏洞的影响。了解常见的 Web 漏洞类型,对于开发人员、安全测试人员和普通用户都至关重要。以下将介绍 18 种常见的 Web 漏洞,帮助你更好地了解和防范网络安全风险。

输入验证漏洞:

-

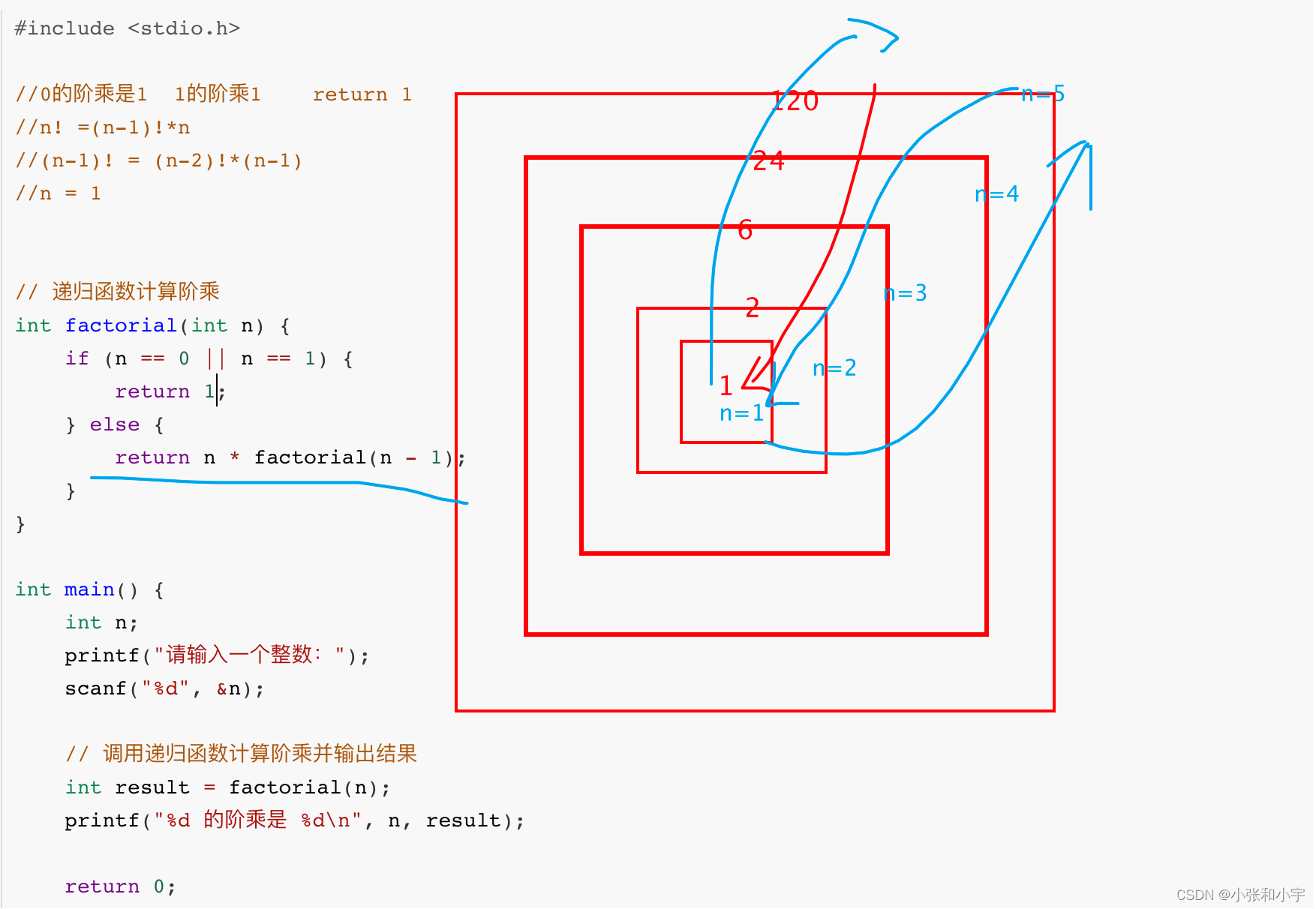

SQL 注入 (SQL Injection): 攻击者通过输入恶意 SQL 代码,操纵数据库查询,获取敏感数据或破坏数据库。

-

跨站脚本 (XSS): 攻击者通过注入恶意脚本,在用户浏览器中执行代码,窃取 Cookie、劫持会话或进行钓鱼攻击。

-

命令注入 (Command Injection): 攻击者通过输入恶意命令,在服务器上执行任意代码,获取系统控制权。

-

代码注入 (Code Injection): 攻击者通过注入恶意代码,在应用程序中执行任意代码,获取敏感数据或破坏系统。

-

LDAP 注入 (LDAP Injection): 攻击者通过输入恶意 LDAP 语句,操纵 LDAP 目录查询,获取敏感数据或破坏目录服务。

认证和会话管理漏洞:

-

失效的身份认证: 攻击者通过绕过身份认证机制,获取未经授权的访问权限。

-

失效的访问控制: 攻击者通过越权访问,获取未经授权的数据或功能。

-

会话固定 (Session Fixation): 攻击者通过固定用户的会话 ID,劫持用户的会话。

-

会话劫持 (Session Hijacking): 攻击者通过窃取用户的会话 ID,冒充用户身份。

安全配置错误:

-

敏感数据泄露: 应用程序泄露敏感数据,例如密码、信用卡信息等。

-

XML 外部实体注入 (XXE): 攻击者通过注入恶意 XML 实体,读取服务器上的文件或执行远程代码。

-

安全配置错误: 应用程序使用不安全的配置,例如默认密码、未加密的通信等。

其他漏洞:

-

跨站请求伪造 (CSRF): 攻击者诱骗用户执行恶意操作,例如修改密码或转账。

-

点击劫持 (Clickjacking): 攻击者通过覆盖网页元素,诱骗用户点击恶意链接或按钮。

-

不安全的直接对象引用: 攻击者通过修改参数值,访问未经授权的数据或功能。

-

文件包含漏洞: 攻击者通过包含恶意文件,在服务器上执行任意代码。

-

路径遍历漏洞: 攻击者通过操纵文件路径,访问未经授权的文件或目录。

-

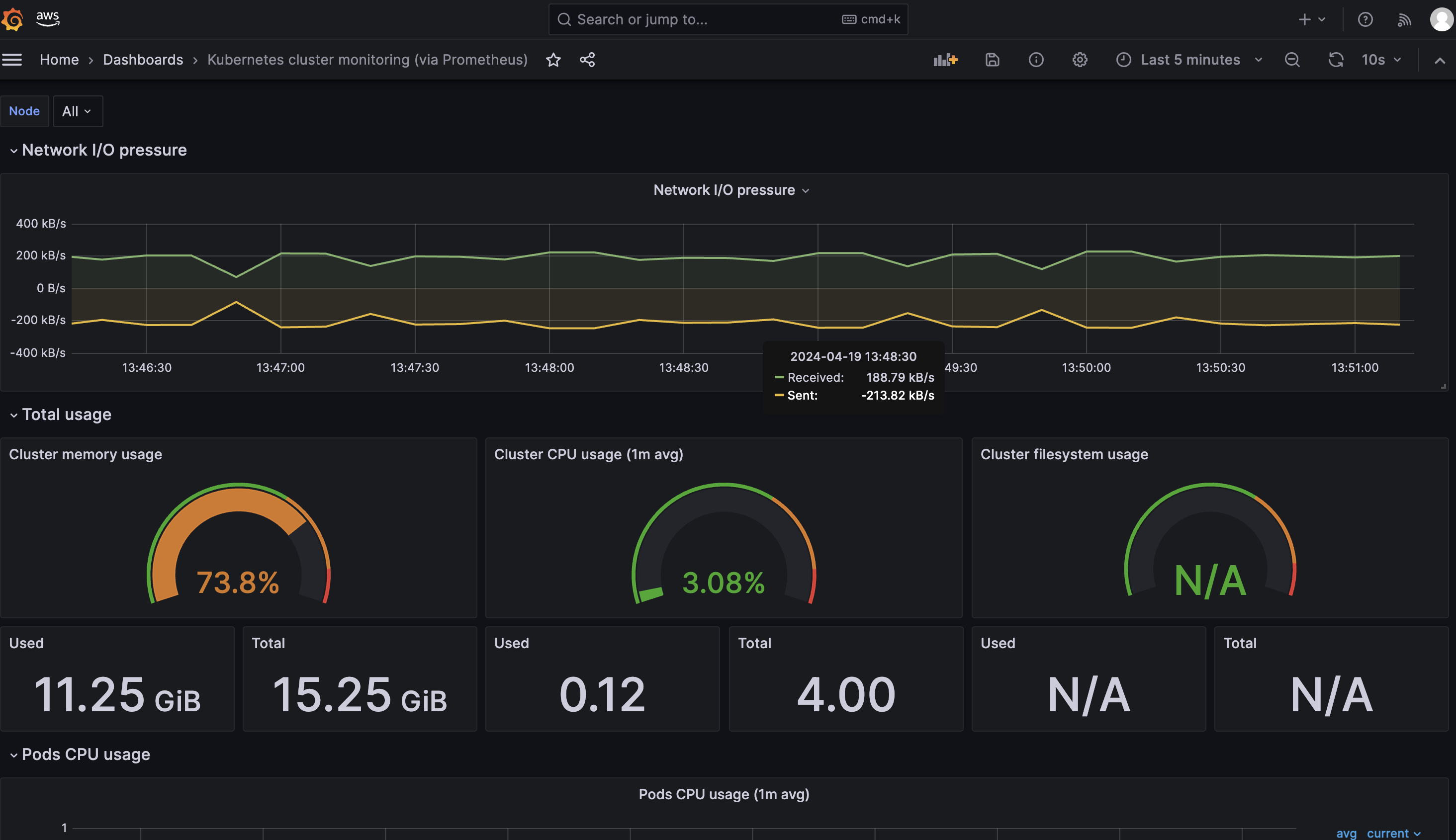

拒绝服务 (DoS): 攻击者通过发送大量请求,使应用程序无法正常工作。

防范措施:

-

输入验证: 对所有用户输入进行严格验证和过滤,防止恶意代码注入。

-

输出编码: 对所有输出进行编码,防止跨站脚本攻击。

-

参数化查询: 使用参数化查询来防止 SQL 注入。

-

最小权限原则: 只赋予用户必要的权限,防止越权访问。

-

安全配置: 使用安全的配置,例如强密码、加密通信等。

-

定期更新: 及时更新软件和系统,修复已知漏洞。

了解常见的 Web 漏洞,可以帮助我们更好地保护应用程序和用户数据,构建更安全的网络环境。

朋友们如果有需要全套《对标阿里黑客&网络安全入门&进阶学习资源包》,可以扫描下方二维码免费领取(如遇扫码问题,可以在评论区留言领取哦)~

零基础入门学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

视频配套资料&国内外网安书籍、文档

网络安全面试题

所有资料 ⚡️ ,朋友们如果有需要全套 《网络安全入门+进阶学习资源包》,扫码获取~