25届网安秋招,信息泄露常问之配置信息泄露

吉祥知识星球

http://mp.weixin.qq.com/s?__biz=MzkwNjY1Mzc0Nw==&mid=2247485367&idx=1&sn=837891059c360ad60db7e9ac980a3321&chksm=c0e47eebf793f7fdb8fcd7eed8ce29160cf79ba303b59858ba3a6660c6dac536774afb2a6330#rd

《网安面试指南》

http://mp.weixin.qq.com/s?__biz=MzkwNjY1Mzc0Nw==&mid=2247484339&idx=1&sn=356300f169de74e7a778b04bfbbbd0ab&chksm=c0e47aeff793f3f9a5f7abcfa57695e8944e52bca2de2c7a3eb1aecb3c1e6b9cb6abe509d51f&scene=21#wechat_redirect

《Java代码审计》

《Web安全》

《应急响应》

《护网资料库》

1.1.1 配置信息泄漏

1.1.1.1 漏洞原理

应用系统由于配置不当,没有考虑相关的安全隐患,造成相关的配置文件泄露,泄露相关的配置。

1.1.1.2 漏洞危害

攻击者通过配置信息泄露获取敏感数据,为进一步攻击创造条件,设置通过泄露的配置直接控制数据库或网站。

1.1.1.3 检测条件

网站正常运行;

1.1.1.4 检测方法

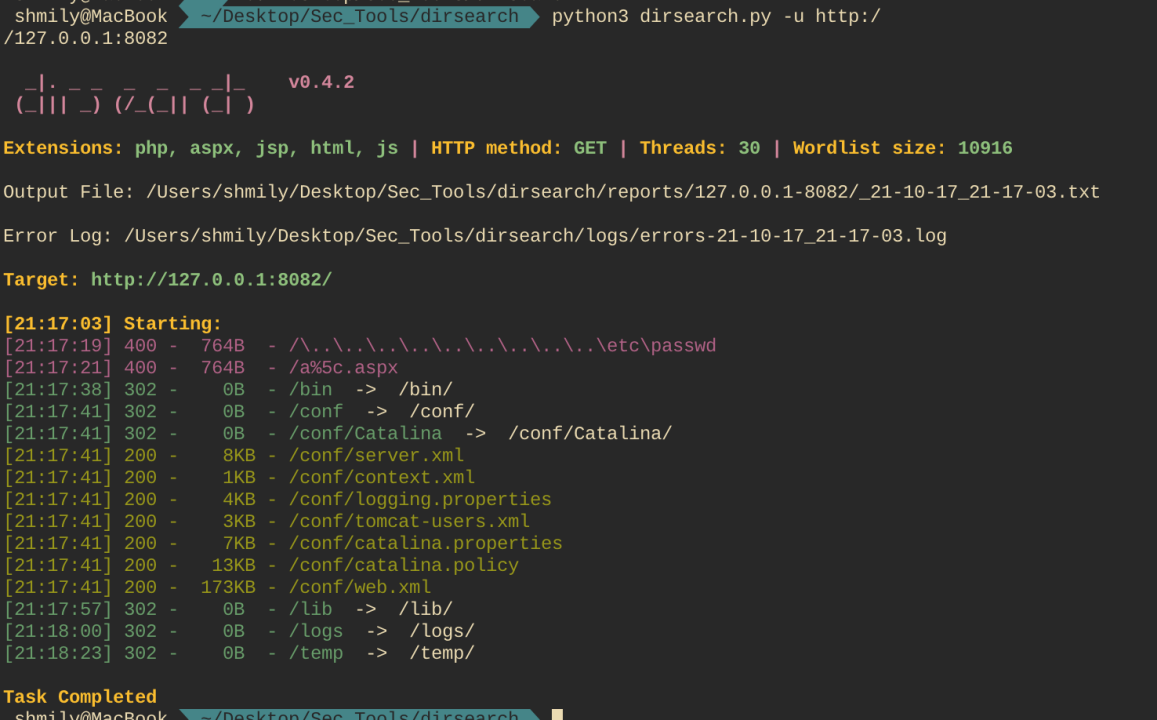

1.通过工具爬虫或扫描得到配置文件的路径,从而找到配置数据。

如tomcat的配置文件泄漏问题,使用目录扫描工具如Dirsearch等工具对目标网站进行扫描。

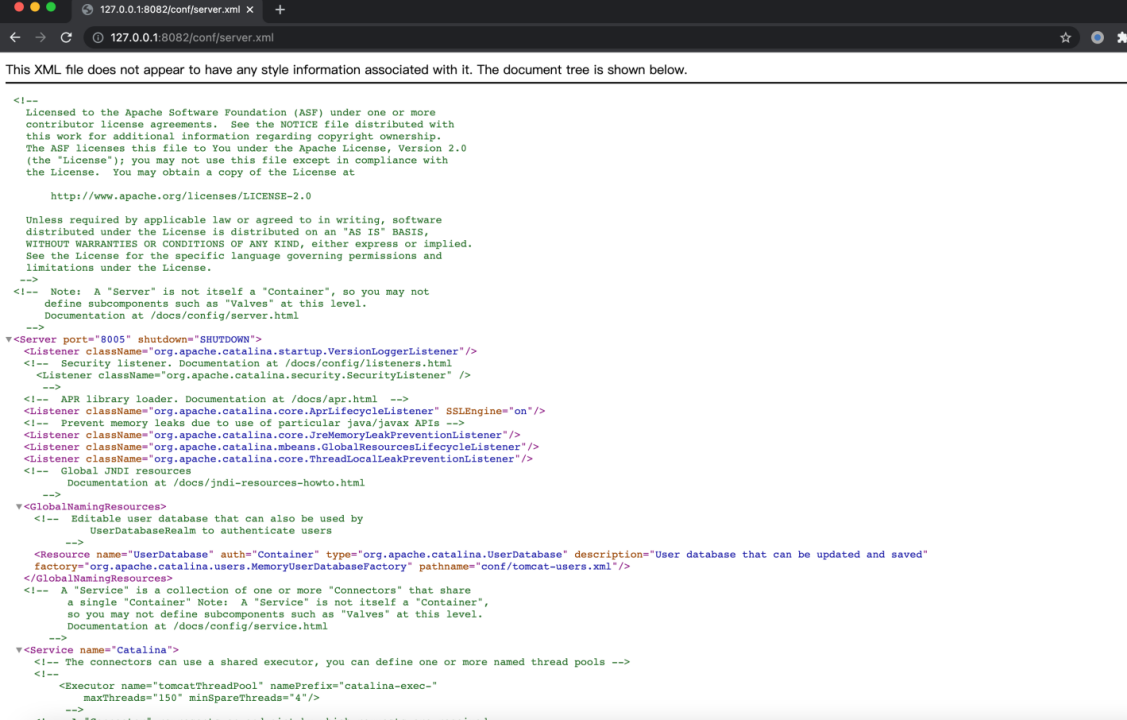

发现系统的配置文件信息泄漏。

2.对网页源代码的查看,找到相关的配置信息或是配置文件路径。

在目标主页中点击右键,查看网页源代码,搜索config字段或在源码中逐行查找,分析是否存在系统的配置信息或配置文件路径信息。

1.1.1.6 修复建议

1、对配置文件目录做好访问控制。(如针对tomcat的配置文件信息泄漏,在tomcat目录的conf/server.xml文件中,将appBase字段进行赋值)

2、将泄漏在源码中的配置信息或配置文件信息删除。

推荐阅读:

学了这篇面试经,轻松收割网络安全的offer

护网主防资料库、护网设备讲解、护网初中高级别面试

Java代码审计零基础入门到整套代码审计

Web安全:靶场、渗透工具、信息收集、输入输出漏洞、业务逻辑漏洞

【护网必备技能】应急响应知识库