web渗透:文件解析漏洞

文件解析漏洞是指Web应用程序在处理用户上传的文件时,由于程序对文件的验证机制不严格或存在缺陷,导致攻击者可以上传恶意构造的文件,进而在服务器上执行任意代码,获取敏感信息或进行其他恶意操作。这种漏洞通常涉及到Web服务器(如Apache、Nginx、IIS等)在解析文件时的安全缺陷。

原理

文件解析漏洞的形成通常是由于Web应用程序在处理用户上传的文件时存在安全漏洞。例如,当应用程序将用户上传的文件作为代码执行时,如果未对文件进行适当的验证和过滤,攻击者可以上传包含恶意代码的文件,并利用应用程序的文件解析功能来执行该代码。

危害

文件解析漏洞的危害性非常大,攻击者可以利用该漏洞执行各种恶意操作,包括执行任意代码、访问敏感文件、拒绝服务攻击等。这些操作可能导致应用程序的服务器被控制、数据被窃取或网站被篡改,对企业的业务造成严重影响。

防范措施

为了防止文件解析漏洞的发生,开发人员和安全人员应该采取以下措施:对用户上传的文件进行严格的验证和过滤,限制文件权限,使用安全的文件解析方式,定期更新和维护Web应用程序,以及进行安全审计和测试。通过这些措施,可以有效降低文件解析漏洞被利用的风险。

文件解析漏洞常见于哪些类型的Web应用程序中?

文件解析漏洞通常存在于以下类型的Web应用程序中:

- 内容管理系统(CMS):许多CMS允许用户上传文件,如果这些文件的内容被错误地解析,可能会导致漏洞。

- 文件上传功能:任何提供文件上传功能的应用程序都可能受到文件解析漏洞的影响,尤其是当应用程序没有正确验证文件类型或内容时。

- 第三方库或组件:如果Web应用程序使用的第三方库或组件存在文件解析漏洞,应用程序也可能受到影响。

- 服务器软件:如Web服务器和应用服务器,如果它们的文件解析功能存在安全缺陷,也可能被利用。

这些漏洞可能允许攻击者执行代码、获取敏感信息或进行服务拒绝攻击(DoS)。因此,确保Web应用程序和其组件对文件上传和解析进行适当的安全检查是至关重要的。

如何检测Web应用程序是否存在文件解析漏洞?

检测Web应用程序是否存在文件解析漏洞通常涉及以下步骤:

-

自动化扫描工具:使用自动化安全扫描工具,如OWASP ZAP、Burp Suite等,这些工具可以帮助发现文件上传和解析相关的安全问题。

-

手动测试:进行手动测试,包括尝试上传不同类型的文件,并观察Web应用程序是否正确处理这些文件。例如,尝试上传带有多个扩展名的文件,看应用程序是否会错误地解析非预期的脚本。

-

配置审查:审查Web服务器的配置文件,如Apache的

.htaccess或Nginx的配置文件,检查是否存在不当的文件处理规则,如多后缀解析漏洞或不正确的MIME类型设置。 -

代码审查:如果有权限,审查Web应用程序的源代码,检查文件上传和处理逻辑是否存在安全漏洞,如不充分的文件类型检查或不安全的文件包含。

-

依赖项和组件检查:检查Web应用程序使用的所有第三方库和组件,确保它们是最新的,并且没有已知的文件解析漏洞。

-

安全测试环境:在安全测试环境中进行测试,以避免在生产环境中不小心触发安全事件。

-

漏洞利用尝试:在确认存在潜在漏洞后,尝试利用这些漏洞来评估其严重性和影响范围。

通过上述步骤,可以有效地检测Web应用程序中的文件解析漏洞,并采取相应的安全措施来修复这些漏洞。在实际操作中,应结合自动化扫描和手动测试,以及对Web服务器配置和应用程序代码的深入分析,以确保检测的全面性和准确性。

文件解析漏洞的修复方法有哪些?

文件解析漏洞是指应用程序在解析文件时,由于代码缺陷或逻辑错误,导致攻击者可以构造恶意文件来执行非法操作、获取敏感信息或破坏系统安全的漏洞。修复文件解析漏洞的方法主要包括:

-

严格文件类型验证:确保应用程序对用户上传的文件类型进行严格验证,使用白名单机制,只允许必需的文件类型上传,并阻止所有其他类型的文件。

-

禁用不必要的文件解析功能:在服务器配置中禁用不必要的文件解析功能,以减少潜在的攻击面。

-

使用URL重写技术:通过URL重写技术限制对特定文件或目录的访问,防止攻击者利用文件解析漏洞访问敏感文件。

-

安全的文件上传组件:使用安全的文件上传组件,这些组件通常会限制文件上传的类型和大小,并提供额外的安全检查。

-

更新和打补丁:及时更新系统和应用程序,应用最新的安全补丁来修复已知的文件解析漏洞。

-

安全编程实践:采用安全的编程语言和框架,避免使用不安全的函数和方法,减少代码中的安全漏洞。

-

权限限制:限制用户对敏感数据和系统资源的直接访问,减少攻击者利用漏洞造成的潜在损害。

-

安全审计:定期对系统进行安全审计,发现并修复潜在的安全漏洞,包括文件解析漏洞。

通过实施这些措施,可以有效地修复和预防文件解析漏洞,提高应用程序的安全性。

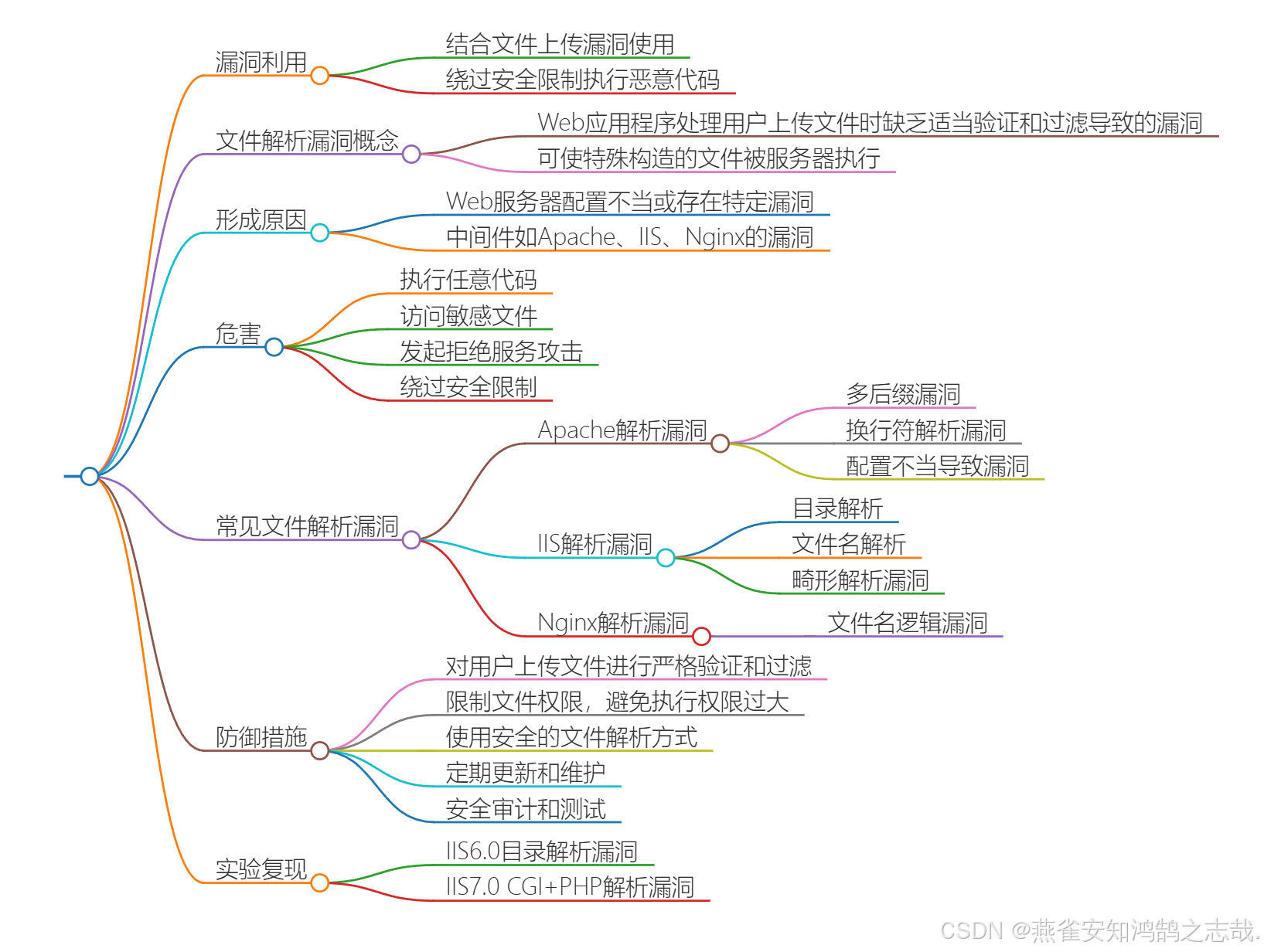

导图