21世纪是数字科技和数字经济爆发的时代,互联网正从网状结构向类脑模型进行进化,出现了结构和覆盖范围庞大,能够适应不同技术环境、经济场景,跨地域、跨行业的类脑复杂巨型系统。如腾讯、Facebook等社交网络具备的神经网络特征,谷歌街景系统具备的视觉神经特征以及云计算具备的中枢神经特征等,“大脑”已成为数字科技和数字经济领域的重要系统和基础模型。

2010年以来,世界范围数字科技和数字经济领域又出现了大量与脑相关的技术和应用,从谷歌大脑、百度大脑、阿里ET大脑、360安全大脑到城市大脑、工业大脑、经济大脑、世界数字大脑等。

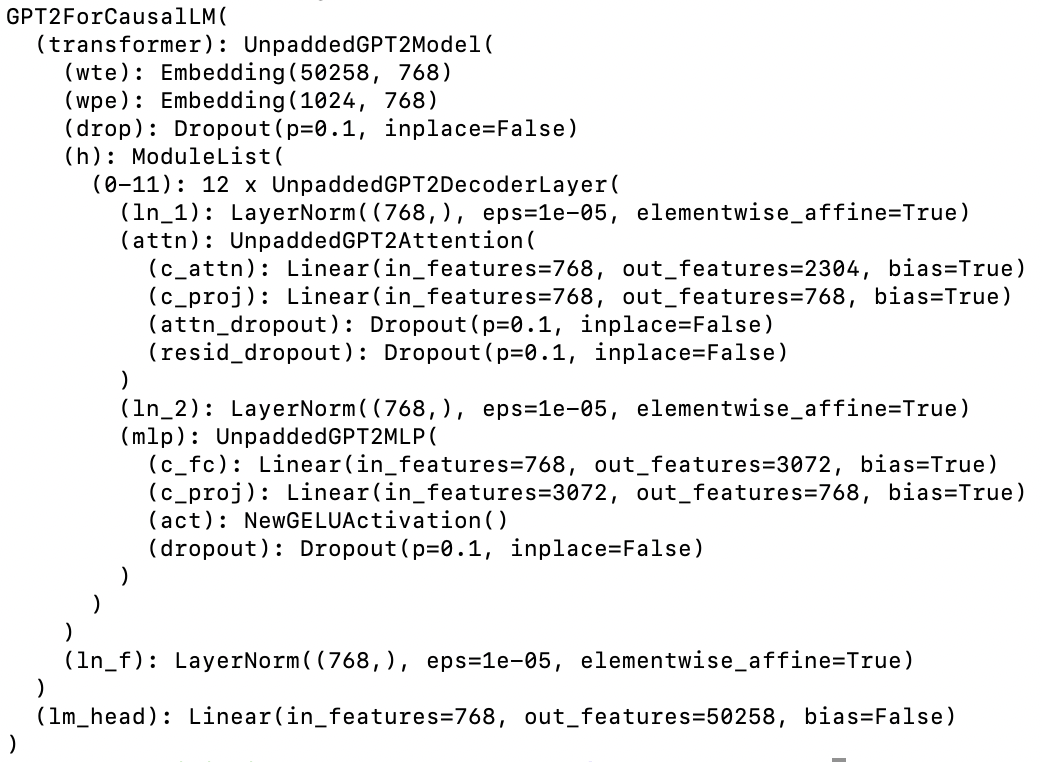

“大脑”这个热门词成为各家企业标榜自家产品高度智能化而冠上的标签,在网络安全领域也不乏其名,诸如“态势感知大脑”、“网络安全大脑”、“数据安全大脑”等。近些年随着ChatGPT 横空出世,更是充分展现了AI在众多领域完全超乎人脑的能力,让人类甚感自愧不如,大脑也可能因此被渐渐冷藏而被各种“GPT”取而代之。

大数据发展日渐白热化,可随之而来数字时代面临的安全危险,就是安全挑战急速扩张到很多新的领域,而在大数据的数据源得到全面性保证之前,迷信大数据是一件极具风险的事,就像打开了潘多拉的魔盒。而在媒体热捧之下的大数据正走在一条自以为无所不能的危险道路。而大数据要实现数据源的全面性则必须“去中心化”,回归“开放与共享”的大数据本质。

互联网的发展产生海量数据,传感技术的发展让数据更加多元,网络技术的发展让数据传输突破限制,存储技术的发展让海量数据保存得以实现,数据处理技术的发展让我们得以高效处理海量且复杂的数据,这些构成了大数据的基础。

然而,大数据是否真的成为“未来的新型石油”,“提高未来竞争力的第五大生产要素”,“大数据革命”到底带来了多大价值,这里值得我们认真思考。

事实上,大数据距离我们期待中的样子还有很遥远的距离,我们布设了无数传感设备,设计了无数用户触点,搭建了无数数据传输管道,到最后这些数据并没有如百川入海般汇入统一的海洋,而是流进一个个孤立的池塘,然后再各从自家池塘中调取数据进行大数据分析以支撑企业运营决策。

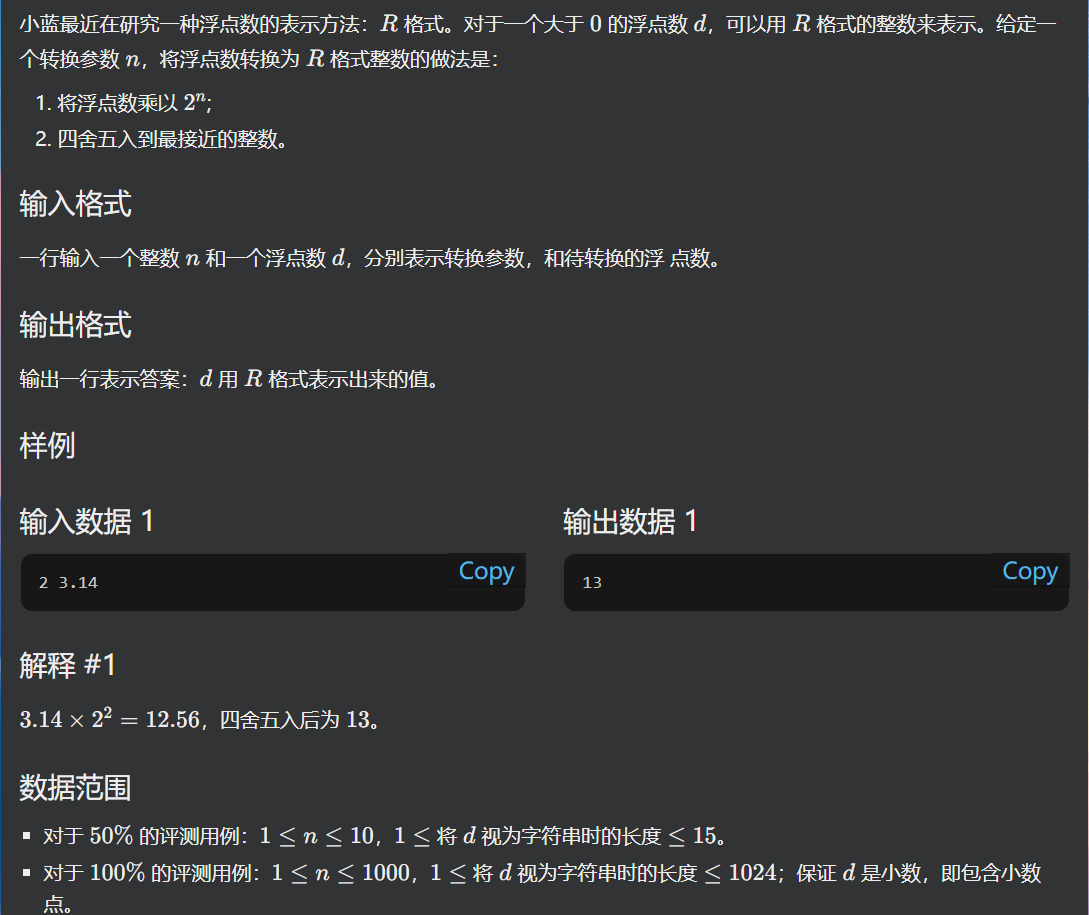

就好像我们耳熟能详的成语故事“盲人摸象”,如果我们把每个盲人视为一家企业安全大脑,盲人通过手掌触摸获取信息视为安全大脑通过自身渠道获取的信息数据;盲人基于获取信息加以分析得出了对大象的描述,安全大脑基于探针获取到信息加以分析得出对信息数据的描述和判定,以这样的逻辑来看,企业的安全大脑迷信“基于单一数据来源的大数据”跟盲人摸象没多大差别。片面的信息输入就会得出各不相同的错误结论,就好像是一堵墙、一根柱子等,如此就会对事物的判断带来偏差和误判。

大数据之所以大并不在于其体量,也不在于其能处理“结构化”和“非结构化”的复杂数据,而是在于它是融合各种各样来源的数据,描述事实的每个切面,以使得分析结果能够更真实、更全面地接近真相,这才是大数据真正的价值所在。若是我们只从自家的“小池塘”里调取数据,且数据中夹杂的“噪音”,也就是垃圾数据,以及时隐时现甚至不可显现的数据,这些都将会使得大数据无法发挥其真正的价值,甚至有可能输出偏差甚至错误的结果引导疯狂的大数据信徒走向危险的道路。

所以,影响人的感知判断,人脑的信息输入虽然来自五种不同的感官,但视觉显然是最重要且核心的信息输入源,看不见就只能是盲人摸象。而对于各种安全大脑,不存在听觉、味觉、嗅觉和触觉,唯一的信息来源就是数据,从数据中能“看到”的就是全部信息来源。如果输入的数据不能提供对关注主体形成完整的可视,那么对事件的判断就无异于盲人摸象。

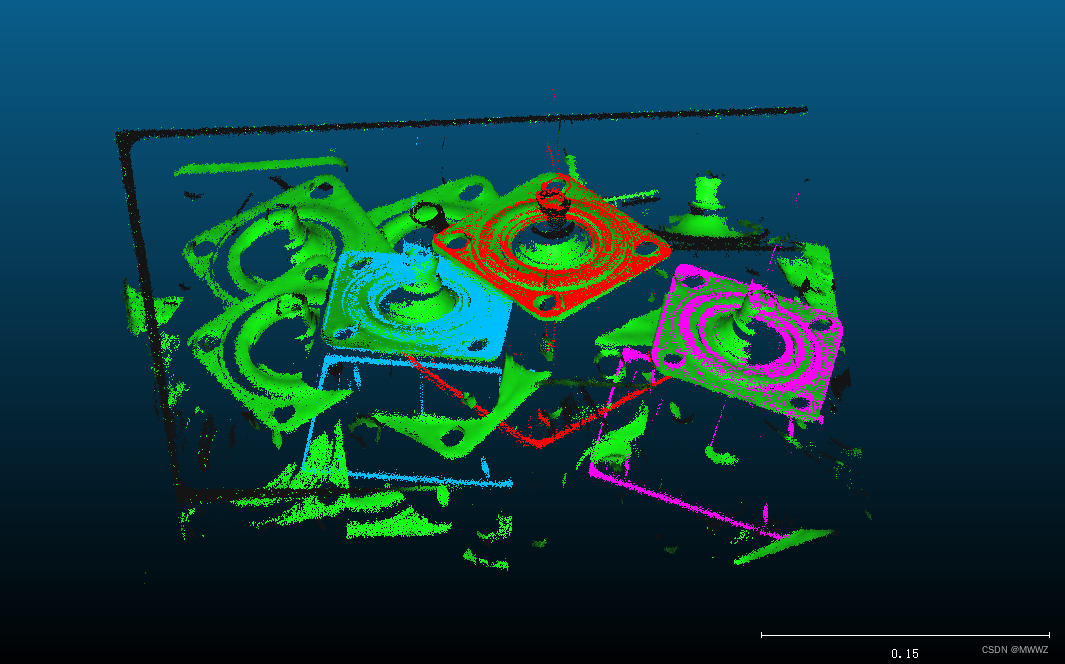

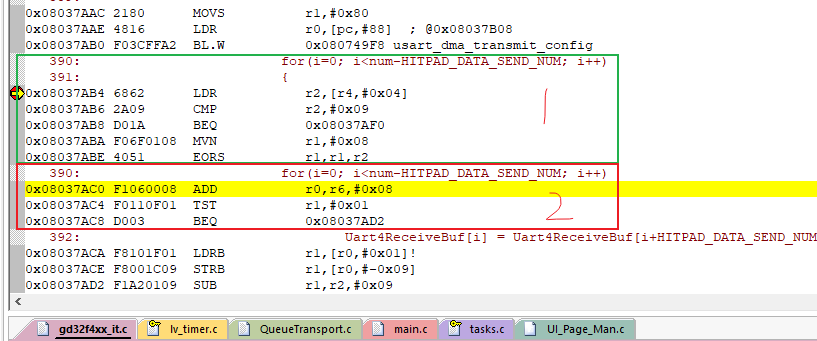

再以安全大脑对网络中用户的分析为例,如图所示,

其数据输入主要来自各种网络安全设备或各种服务器运维相关的日志,因为日志数据来源于不同的安全产品,虽然每个日志都带有与其特定产品相关联的信息,它们都是为自身运营而生成的附属,而并非是安全大脑的专属定制,所以绝大多数日志对用户行为分析而言毫无价值,甚至是误导。从这些随机的海量日志中找到与用户相关的日志,信息基本是碎片化且缺乏连贯性,很难构建出一个特定场景的用户整体行为,例如当一个用户在不同时间段内使用了不同的IP地址(由DHCP分配),或不同的终端设备(电脑或手机),该用户可能就会被当作成两个或多个用户,其行为也随之被归属到不同个体的用户之下,“大脑”所“看到”的就是多个不相干用户的行为,在此基础上的分析和判断,因为缺乏对一个用户完整的可视,就如同盲人摸象。

由此可见,给大脑输入的信息如果不是完整的全息视图,而是片面和杂乱无章的,“垃圾进、垃圾出”,再高效、智慧的大脑也是无用甚至是有害的。

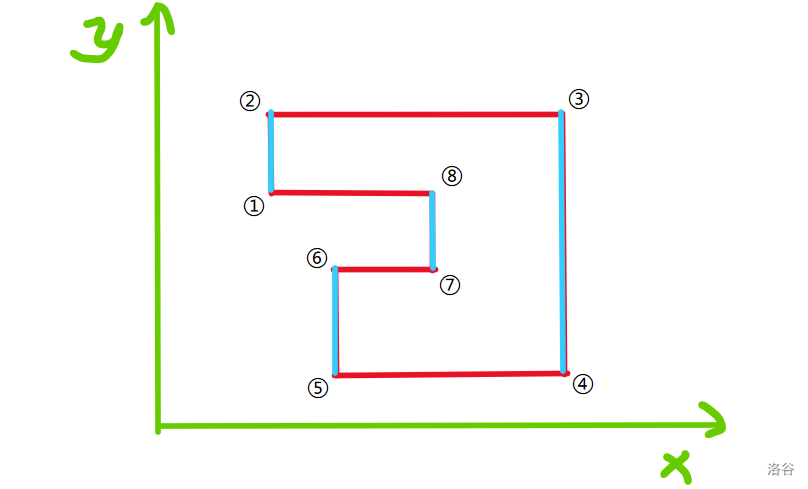

正如大脑需要一双明亮的眼睛来发挥其正常的功效,网络安全中的大脑也需要对各种安全要素有完整的全息可视。在网络活动中,核心要素包括用户、其所访问的应用、API,以及其中包含的数据。其中,用户是一切行为的主体,一个用户在不同的时间段内可能使用了不同的IP地址,不同的网络终端设备,不同的APP等,如果“大脑”无法把这些看似独立的行为关联到同一个用户之下,而是把同一个用户行为误看作是多个用户发生的行为,随后的分析和推论就会走入歧途。

对于“数据安全大脑”而言,如果探针无法“看到”每个数据资产的访问者,不能把同一个用户在不同时间段内,使用不同终端设备访问的数据资产归于同一个用户之下,“大脑”对于数据资产安全的分析和判断就会有大量偏差并产生误报。由此可见,不论是网络安全大脑还是数据安全大脑,核心能力就是对用户行为和数据行为的精准可视。不具备这种能力,大脑所能做的只能是盲人摸象,而耗费巨大资源架设安全大脑的企业自以为是朝着远处高山奔跑,却没有意识到自己始终巡回在一个环形跑道上。

大数据和人工智能技术还在朝前快速发展,虽是夹藏着巨大风险和威胁,却也孕育着无限机会,这个机会就是安全正在被重新定义。赢得未来的数字安全,安全可信是数据流通与合规的基础,也是带给时代变革下生产力工具的普惠。

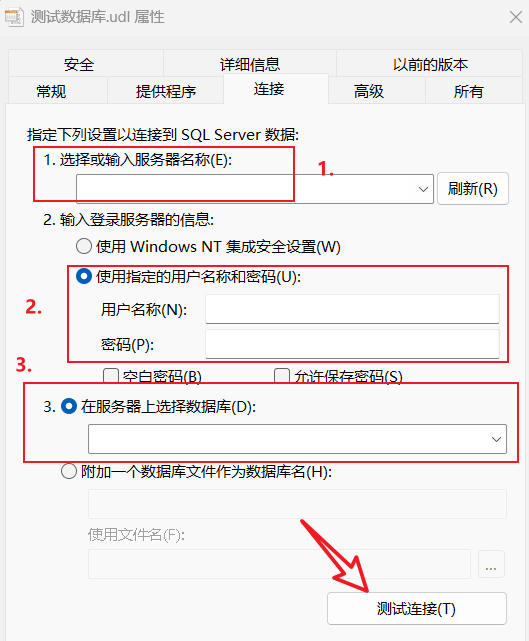

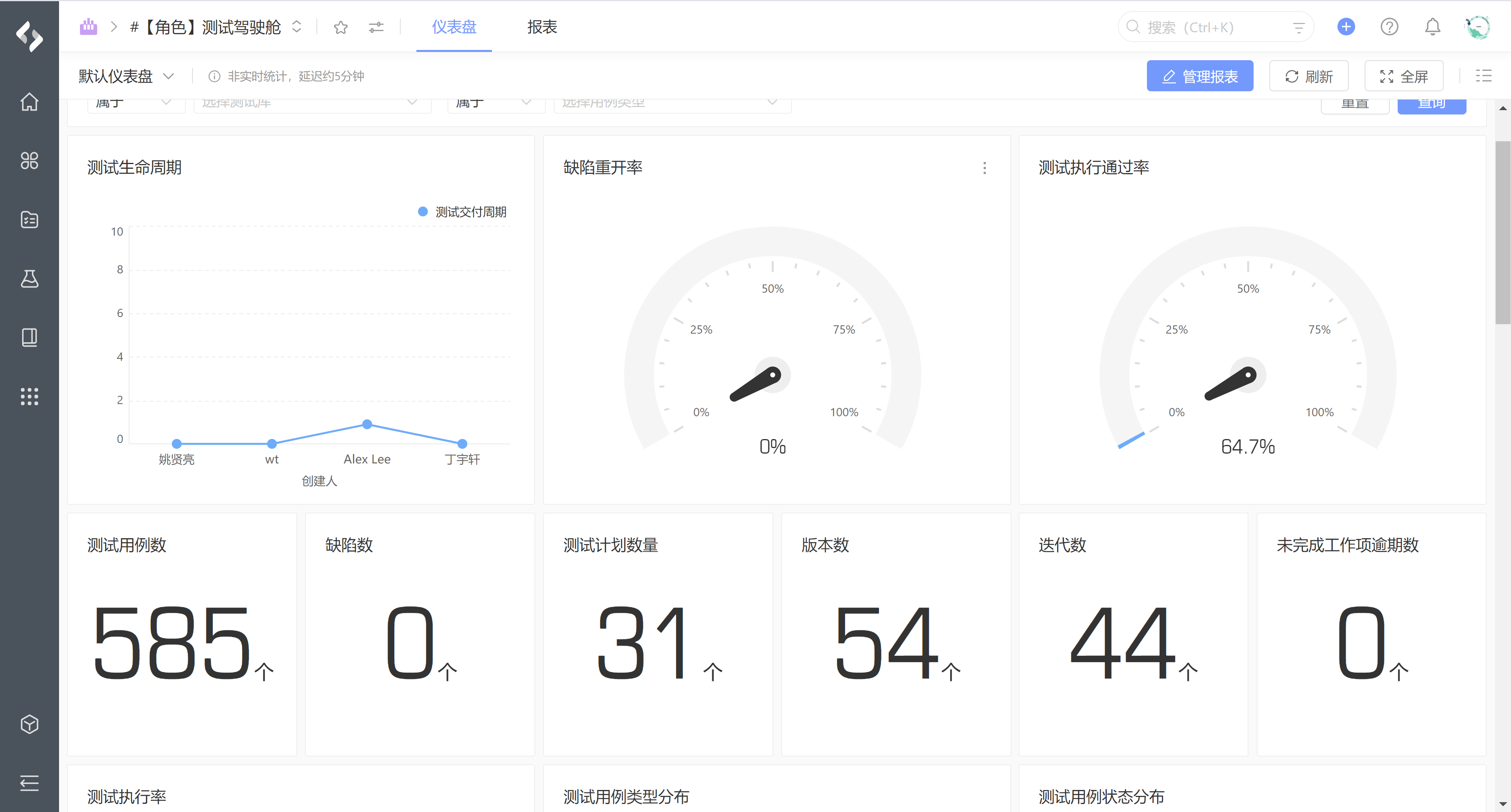

**全息网御专注全息数据,**经过多年对流动数据资产可视化的研究,结合云应用代理安全(CASB)、网络数据防泄漏(DLP)、用户及实体行为分析(UEBA)等技术,创造性的开发了在网络虚拟世界中对数据资产流动监控的智能“摄像头”,实时跟踪监控网络中流动的数据资产,提供用户与数据资产的互动全息可视,为数据安全分析提供精准扎实的基础,无需投入大量的“大脑”资源,即可实现大脑智能。